https://www.spiegel.de/netzwelt/netzpolitik/gehackt-an-weihnachten-bsi-warnt-vor-besonderer-gefahr-an-den-feiertagen-a-a35eb9ba-f2af-48a5-90...

IT-Sicherheit: BSI warnt vor "Alarmstufe Rot" Aus aktuellem Anlass: IT-Sicherheit: BSI warnt vor "Alarmstufe Rot" | h...

Ransomware-Attacken - Der Wolf im Schafspelz

IT-Sicherheit: BSI warnt vor "Alarmstufe Rot"

Aus aktuellem Anlass: IT-Sicherheit: BSI warnt vor "Alarmstufe Rot" | heise online

Wir haben bereits - quer durch alle Branchen - Unternehmen mit unserer Software seculution Application Whitelisting vor Cyberattacken mit Ransomware geschützt.

. it-sa 2021 in Nürnberg. Besuchen Sie uns. Heute sind wir noch persönlich für eine Beratung da. Halle 7, Stand 510. Mit der voranschreite...

Auf der it-sa 2021. Das SecuLution MIB-Team in Aktion

.

it-sa 2021 in Nürnberg. Besuchen Sie uns. Heute sind wir noch persönlich für eine Beratung da. Halle 7, Stand 510.

Mit der voranschreitenden digitalen Transformation wachsen die Anforderungen an die Sicherheit von Daten und Systemen. Die it-sa versteht sich hier als Netzwerk für branchenspezifische IT-Security-Lösungen und Plattform von Experten für Experten. Mit stets aktuellen Sicherheitsthemen ist sie Trendbarometer für den gesamten IT-Sicherheitsmarkt.

Sie finden uns in Halle 7, Stand 510. Wir freuen uns auf den persönlichen Austausch rund um das Thema Datensicherheit und der einfachen Anwe...

Kaum zu glauben, aber wahr - sogar für die durch Corona an ihre Belastungsgrenzen gebrachten Krankenhäuser hat die Krise etwas Gutes: Ab sof...

Die guten Seiten der Pandemie

Kaum zu glauben, aber wahr - sogar für die durch Corona an ihre Belastungsgrenzen gebrachten Krankenhäuser hat die Krise etwas Gutes: Ab sofort können deutsche Kliniken Gelder aus dem Krankenhauszukunftsgesetz beantragen.

Dieses Gesetz hat das Bundesgesundheitsministerium verabschiedet, damit Kliniken finanziell möglichst unbeschadet durch die Pandemie kommen. Und warum schreiben wir nun darüber? Ganz einfach: Ein Kernbereich der Förderung ist die Erhöhung der IT-Sicherheit.

Staat greift Kliniken kräftig unter die Arme

Ein Schwerpunkt liegt dabei auf Förderung der IT-Sicherheit. Krankenhäuser sind sogar verpflichtet, mindestens 15 Prozent des Zuschusses für IT-Sicherheits-Maßnahmen auszugeben, damit ihr Förderantrag Erfolg haben kann.

seculution bis zu 100 Prozent umsont - wann, wenn nicht jetzt?

Angesichts dieser Finanzspritze auf der einen und folgenschwerer Angriffe auf Krankenhäuser wie die Uniklinik Düsseldorf auf der anderen Seite (wir berichteten) finden wir: Vor einer Investition in eine garantiert lückenlose IT-Security-Lösung sollte nun wirklich keine Zeit mehr verstreichen!

Die Hacker, die im September 30 Server der Universitätsklinik Düsseldorf lahmlegten, konnten sich bereits Anfang des Jahres unbemerkt eine...

Ein vermeidbarer Super-GAU

Die Hacker, die im September 30 Server der Universitätsklinik Düsseldorf lahmlegten, konnten sich bereits Anfang des Jahres unbemerkt eine Sicherheitslücke zunutze machen. Für die Klinik, deren IT Stand heute weiterhin nicht voll einsatzfähig ist, ein Desaster. Dabei hätte die Katastrophe mit der richtigen Security-Lösung verhindert werden können.

Schwachstelle blitzschnell ausgenutzt

Vor der Application Whitelist hätte DoppelPaymer kapituliert

Hätte das Desaster verhindert werden können? Die Antwort lautet grundsätzlich: Ja! Die entscheidende Frage ist: womit? Hier mögen dem Windows-Nutzer zunächst die ATP-Abwehrmechanismen von Microsoft in den Sinn kommen. Man mag sich gerne den entsprechenden Blogeintrag zu Gemüte führen und hoffen, dass einem danach nicht der Kopf raucht. Bedeutend einfacher - und mit Garantie - hätte SecuLution Application Whitelisting geschützt. Das Whitelisting-Prinzip bietet weder Ransomware wie DoppelPaymer noch anderen Schadprogrammen auch nur die geringste Chance, sich ins IT-System zu manövrieren. Es ist fatal genug, dass der Angriff in Düsseldorf überhaupt passieren konnte. Die Pflicht aller IT-Sicherheitsspezialisten in Bereichen Kritischer Infrastrukturen sollte jetzt darin bestehen, ihr Securitykonzept auf den Prüfstand zu stellen. Es gibt keinen Grund, nicht den bestmöglichen Schutz vor Schadsoftware einzusetzen. Und der ist unstrittig Application Whitelisting.

Hände waschen, Abstand halten, Maske tragen – seit nunmehr einem halben Jahr sind das die Regeln, die unseren Alltag während der globalen Pa...

SecuLution und Corona: Safety first!

Hände waschen, Abstand halten, Maske tragen – seit nunmehr einem halben Jahr sind das die Regeln, die unseren Alltag während der globalen Pandemie bestimmen. Und was bei seculution schon immer in Bezug auf Application Whitelisting galt, hat nun auch im Arbeitsalltag höchste Priorität: Sicherheit geht vor!

Homeoffice ist nach wie vor das Mittel der Wahl für die meisten seculutionisten, sodass sich immer nur wenige Mitarbeiter*innen gleichzeitig im Werler Firmensitz aufhalten und der gebotene Abstand jederzeit eingehalten wird.

Regelmäßiges Lüften aller Büroräume zur Vermeidung von Aerosolbildung gehört ebenso zum Hygienekonzept wie das Bereitstellen von Desinfektionsmitteln. Kundenpräsentationen, Meetings, Vorstellungsgespräche – alles, wo sich zuvor Menschen die Hände schüttelten und gemeinsame Luft atmeten, findet jetzt fast ausschließlich virtuell statt.

Es werden also strikte Vorkehrungen getroffen, die Verbreitung des Virus‘ zu unterbinden. Noch sicherer in puncto Virenabwehr ist dann wohl nur seculution Application Whitelisting – mit schriftlicher Garantie kann nämlich bislang keine Corona-Maßnahme (und nebenbei auch kein Virenscanner) aufwarten!

Der Antares Verlag hat in seinem Fachmagazin " Krankenhaus-IT " einen Artikel veröffentlicht, in dem fünf Krankenhäuser z...

Unabhängige Erfahrungsberichte in der Fachpresse

Der Antares Verlag hat in seinem Fachmagazin "Krankenhaus-IT" einen Artikel veröffentlicht, in dem fünf Krankenhäuser zu ihrer Erfahrung beim Einsatz von seculution Application befragt wurden.

Am 12.11.2018 titelte heise.de noch im Artikel zu einer neuen Trojanerwelle mit "Antiviren-Software schützt kaum" ( zum Artikel...

Antiviren-Software schützt kaum - Heise Security News

Am 12.11.2018 titelte heise.de noch im Artikel zu einer neuen Trojanerwelle mit "Antiviren-Software schützt kaum" (zum Artikel), in der selben Woche muss sich das Klinikum Fürstenfeldbruck eine Schadsoftware aus der besagten Familie eingefangen haben. Auch hier berichtet heise.de heute: Fürstenfeldbruck - Malware legt Klinikums-IT komplett lahm

Seit einer Woche wird in Fürstenfeldbruck nun schon auf Hochtouren gearbeitet, um die Schäden zu beheben. langsam läuft der Betrieb wieder an, Notfälle können wieder in die Klinik gebracht werden. Immer wieder erreichen Fälle wie dieser die News. Immer wieder raten Experten zur Absicherung von Endpoints mit modernen Antivirenprodukten. Doch was sind moderne Antivirenprodukte?

Next Generation

Die breite Masse der IT-Verantwortlichen wird diesen Begriff kennen und sogar eines oder mehrere der so benannten Produkte zum Arsenal seiner Maßnahmen gegen Infektionen wie in der aktuellen Schadsoftwarewelle zählen. Künstliche Intelligenz, Machine Learning, Algorithmen aus der aktuellsten Forschung zu neuronalen Netzen sollen hier den Kampf gegen die Bedrohung wirkungsvoll aufnehmen.Unterm Strich sind diese Lösungen jedoch immer nur so gut wie die Erkenntnisse, die hinter den Techniken stehen. Ist ein Verhaltensmuster oder eine Schadsoftware nicht als solche bekannt und verhält sich nicht gemäß der Vorgaben der Lösungen die als Next Generation beworben werden, passieren nach wie vor verhängnisvolle Fälle von Malware Infektionen die ganze Netzwerke komplett lahmlegen. Für Tage oder sogar Wochen.

Viele Firmen haben aus Ihren Erfahrungen oder den Meldungen der vergangenen Jahre gelernt und setzen bereits auf alternative Maßnahmen wie Application Whitelisting. All zu oft laufen die Ratschläge oder Empfehlungen der Verantwortlichen IT Mitarbeiter aber ins Leere. Budgetplanungen, Gleichgültigkeit oder Unwissenheit bei der Geschäftsführung sind hier häufig die Ursache. Viele Ratschläge der betriebseigenen Experten werden mit einer ablehnenden Haltung abgeschmettert oder auf die lange Bank geschoben. Getreu dem Motto: Wird schon nichts passieren.

Enge Budgets, taube Vorgesetzte, machtlose Fachleute

Buzzwords alleine sind noch keine effektive Absicherung von Endpoints und Netzwerken. Und doch erweisen sich die werbewirksamen Begriffe als probates Mittel, um über offensichtliche Schwächen der immer noch weit verbreiteten, auf Blacklisting basierenden Produkte, hinweg zu reden.IT-Fachkräfte wissen prinzipiell um diese Schwächen, jedoch stoßen sie häufig auf ablehnende Haltungen in Bezug auf die Einführung neuer Sicherheitsmaßnahmen oder bei der Ablösung bestehender Lösungen. Zusätzlich merken außerhalb der IT-Abteilung kaum Mitarbeiter und Vorgesetzte was in modernen Netzwerken täglich an Wartungsaufwand entsteht. Nur auf Grund von kleineren aber erfolgreichen Angriffen werden IT Mitarbeiter oft stundenlang von ihrer Arbeit abgehalten. Man könnte sagen, die IT-Verantwortlichen arbeiten mit den zu Verfügung stehenden Mitteln zu gut, um Schwächen sichtbar zu machen. Das die Verantwortlichen aber nicht selten am Rande des Möglichen agieren bleibt dabei verborgen. Denn wer macht seinen Job schon gerne schlecht und zeigt so sein Unvermögen im Umgang mit fachbezogenen Aufgabenstellungen und Problemen?

Keine Besserung in Sicht?

Seit Jahren kann man in der Presse lesen, dass auch namhafte Unternehmen sich immer wieder der Übermacht von Angreifern ergeben müssen. Hier haben aber nicht unbedingt die Verantwortlichen in der IT versagt, sondern die eingesetzten Lösungen die auf Grund der oben angeführten Gründe oftmals noch eingesetzt werden. Die Mentalität "Never change a running system" und der Glaube auf etablierte Lösungen zu setzen reiche aus, hat in der Vergangenheit bereits bewiesen nicht immer die beste Wahl zu sein. Vielmehr ist der ständige Wandel und der Einsatz neuer und auch einfacher Methoden oft der Schlüssel zum Erfolgreichen Kampf gegen neue Bedrohungen.Denn das Einzige was sich derzeit stetig wirklich entwickelt sind die Bedrohungen. Agiert man aber immer nur defensiv und verschafft sich nicht genügend Gehör ist man unweigerlich zum Scheitern verurteilt. Was nicht sein muss. Es gibt unterschiedliche Ansätze PCs und Netzwerke heute effektiv zu schützen, Virenscanner gehören einfach nicht mehr dazu. Eine Erkenntnis die (leider) oft zu spät kommt.

Recherchieren, testen, Erfahrungen sammeln

Auch wenn es im Alltag schwer fällt, Projekte abgeschlossen und Wartungsarbeiten durchgeführt werden müssen, wenn es um das Thema Sicherheit geht sollten Verantwortliche sich die Zeit nehmen den Markt nach Alternativen zu durchsuchen. Authentische Erfahrungsberichte zu Produkten lesen und auch den Kontakt zu den Herstellern suchen sind probate Mittel sich durch die Möglichen Lösungen zu wühlen. Viele Hersteller, darunter natürlich auch seculution, bieten kostenlose Teststellungen an. Support und persönliche Begleitung bei der Einrichtung, Inbetriebnahme und täglichen Arbeit stehen dabei fast ausnahmslos zur Verfügung.Oft ist bereits ein kurzer Test der Ausschlag für eine Entscheidung zur Veränderung, denn Lösungen wie Application Whitelisting sind nicht nur vom Funktionsprinzip einfach und überschaubar, auch im Alltag sind diese Lösungen sehr schnell integriert und konzeptbedingt effektiver als ihre etablierten Vorgänger.

Ein sehr schöner und lesenswerter Anstoß für alle ist dieser Artikel (englisch): The Six Dumbest Ideas in Computer Security

„Home of Security”, unter diesem Motto präsentiert seculution auf der diesjährigen Messe seine neue Version seculution 2.0. Bei der Ver...

it-sa 2018: seculution 2.0 ist da!

„Home of Security”, unter diesem Motto präsentiert seculution auf der diesjährigen Messe seine neue Version seculution 2.0. Bei der Version 2.0 handelt es sich technisch um ein komplett neues Produkt, mit bewährter Funktion, aber vielen Neuerungen. Das Besondere an der Lösung: Mit der seculution Cloud reduziert sich der Overhead zur Verwaltung der Whitelist nochmals enorm.

Die neue Version seculution 2.0 bietet erstmals die bereits bekannte Cloud-basierte Analysefunktionen und passende Schutzmaßnahmen für unbekannte Anwendungen als automatische Funktion: Mit der sogenannten TrustLevel Datenbank erhalten Administratoren nämlich automatisiert Unterstützung bei der Pflege und Verwaltung Ihrer Whitelist. Zwar war auch schon in der Version 1.0 eine hohe Automation für diesen zweck gegeben, jedoch umfasste diese Funktion lediglich lokale Pfade beim automatisierten Pflegen der Whitelist.Einige Highlights der neuen Version im Überblick:

seculution Cloud: seculution pflegt eine Cloud-basierte Datenbank mit Hashes von vertrauenswürdiger Software in einem deutschen Rechenzentrum.Wie vertrauenswürdig ein Hash ist, wird von seculution mit sogenannten TrustLeveln bewertet. Die TrustLevel-Datenbank wird ausschließlich von Mitarbeitern der seculution GmbH gepflegt und liefert heute zu mehr als 99% der Anfragen einen guten TrustLevel. Mehr dazu hier.Garantie: Machen wir uns nichts vor, es hört sich verrückt an, aber wir stehen hinter unserem Produkt. Wird auf einem Endpoint, der mit seculution abgesichert ist, eine Schadsoftware ausgeführt, die nicht auf der Whitelist steht erhalten Sie Ihr Geld zurück. Sind Sie unzufrieden mit der Leistung von seculution, erhalten Sie Ihr Geld ebenfalls zurück. Verlangen Sie das mal von Ihrem Virenscanner. Mehr dazu hier.

Dashboard: Trotz hoher Automatisierung, mit modernen Betriebssystemen muss man auch mit einer Whitelisting Lösung einen Überblick über die Änderungen seiner Whitelist behalten. Für viele Softwareprodukte eine bereits etablierte Darstellungsweise, für seculution eine Neuerung. Sie sehen auf einen Blick was auf Ihre Whitelist passiert ist. Ihr Ausgangspunkt zur Verwaltung und Navigation in der Whitelist ist das Dashboard des neuen AdminWizards.

Egal ob Client-Management, Konfigurationsoptionen oder Automatisierungen, im Dashboard wird Ihnen alles übersichtlich und transparent angezeigt. Mehr dazu hier.

„Angesichts der der vielen Sicherheitslücken und neuen Formen von Schadsoftware in den vergangenen drei Jahren, fallen Unternehmen häufig in eine Kaufpanik. Oft finden wir gleich mehrere Virenscannerlösungen gleichzeitig auf Kundensystemen. Sicherheit wird hier aber teuer mit teils horrenden Einschränkungen in der Performance und zu einem hohen Preis erkauft.” berichtet CEO und Gründer Torsten Valentin. „Mit seculution 2.0 und der Anbindung der TrustLevel Datenbank geben wir unseren Kunden eine Lösung in die Hand, mit der sie ihren tatsächlichen Sicherheitsbedarf besser abdecken als zuvor und – im Gegensatz zu anderen Antivirus Lösungen – sogar einen Investitionsschutz von uns erhalten.”

Umdenken bei Administratoren und Vorgesetzten

In den Vergangenen drei Jahren die seculution jetzt bereits als Aussteller mit einem eigenen Stand auf der it-sa präsent ist waren die Reaktionen auf die Vorstellung der Application Whitelist als Antivirus Lösung oft sehr gemischt. Zu aufwändig, kein Bedarf an mehr Sicherheit, zusätzliche Kosten zu hoch waren nur drei Highlights von Besuchern, die sich mit den seculution Experten über die Lösungen unterhielten. Trotzdem sahen viele Interessenten das Potential des Prinzips oder gaben an, bereits eine Whitelisting Lösung im Einsatz zu haben.2018 gab es ein vollkommenen anderes Bild. Viele Besucher haben bewusst das Gespräch mit dem seculution Team gesucht. Ausschlaggebend war oft der Fokus Application Whitelisting den seculution bewusst seit der Gründung im Jahr 2017 verfolgt. Die Unsicherheit bei den vielfältigen Angeboten anderer Hersteller und der Erfahrung aus den vergangenen Jahren lässt Nutzer wieder auf Lösungen mit übersichtlicher Funktionalität und verständlicher Funktionsweise zurückgreifen. Keep it simple ist die Devise. Oder wie einer der Besucher es formulierte: „Ich habe eine Menge beeindruckender Lösungen hier gesehen, aber ich glaube ich kann Ihnen von keiner sagen wie sie im Detail funktioniert. Das ist hier ja sehr binär gelöst.”

Fazit

Die it-sa ist und bleibt eine zentrale Veranstaltungen für Anwender und Presse, um sich im deutschsprachigen Raum über Newcomer und Nieschenprodukte in der Branche auf den aktuellsten Stand bringen zu können. Die Sicherheitsrelevanten Vorfälle der vergangenen Jahre haben vor allem zu einem Umdenken und einer Sensibilisierung beim Endpoint Schutz geführt. Nicht zuletzt auf Grund der inzwischen verfügbaren Erfahrungen von Betroffenen wie dem Lukas Krankenhaus in neuss, das seit der Infektion mit dem Locky Erpressungstrojaner auf seculution setzt, um seine Endpoints besser abzusichern.it-sa-Premiere: SecuLution präsentiert ersten Virenschutz mit Garantie! Verbesserte Endpoint-Security- und Antivirus-Software vereinfac...

Pressemitteilung 24.09.2018

it-sa-Premiere: SecuLution präsentiert ersten Virenschutz mit Garantie!

Verbesserte Endpoint-Security- und Antivirus-Software vereinfacht Arbeit des Administrators in Sachen IT-Sicherheit

Werl/Nürnberg, 24. September 2018 – Mehr und besseren Schutz vor Viren – dies versprechen auf der it-sa nicht wenige Anbieter. Einen Schritt weiter geht SecuLution: Mit der neuen Version seiner gleichnamigen Application-Whitelisting-Lösung gibt der deutsche Softwarehersteller erstmals eine Garantie für wirksamen Virenschutz. In der Kurzversion: Wenn auf einem mit SecuLution abgesicherten System trotzdem eine Schadsoftware ausgeführt wird, die nicht in der Whitelist steht, erhält der Kunde das Recht, innerhalb von acht Wochen alle laufenden Lizenz-, Service- und Supportverträge mit sofortiger Wirkung zu beenden – und erhält die in Verbindung damit geleisteten Zahlungen der vergangenen zwölf Monate zurück.

Zur Pressemitteilung

Application Whitelisting ist nichts Neues. Wie der Name schon andeutet ist Whitelisting der umgekehrte Ansatz zu Blacklisting. Blackli...

Die 10 größten Vorurteile gegen Application Whitelisting

Application Whitelisting ist nichts Neues. Wie der Name schon andeutet ist Whitelisting der umgekehrte Ansatz zu Blacklisting. Blacklisting als Begriff ist weniger geläufig als die Produktgattung die sich auf dieses Prinzip stützt – Virenscanner.

Das Whitelisting von Anwendungen geht den umgekehrten Weg und verweigert standardmäßig die Ausführung von Anwendungen, die nicht explizit als "bekannt und vertrauenswürdig" auf der Whitelist bekannt sind. Dieser "Default Deny"-Ansatz bietet aus vielen Gründen ein wesentlich höheres Schutzniveau als der etablierte Blacklisting-Ansatz für Antivirus Produkte.

Hauptgrund für den Einsatz von Application Whitelisting (im folgenden nur noch als AWL abgekürzt) aber ist und bleibt, dass bösartiger Code, der noch nie zuvor gesehen wurde, verhindert werden kann. So genannte "Zero-Day"-Angriffe. Ein Virenscanner der eine Blacklist bereits bekannter Schädlinge oder Verhaltensweisen führt, kann diese neuen Schädlinge nicht identifizieren.

Jeder vernunftbegabte Mensch fragt sich jetzt: Wenn Whitelisting so viel sicherer ist als Blacklisting, warum ist es dann nicht so weit verbreitet wie Blacklisting-Lösungen, also Virenscanner?

Die Antwort ist einfach. Eine Blacklisting-Lösung lässt zwar Schadcode ungehindert ins Netzwerk wenn sie einen schlechten Job macht, aber blockiert niemals gutartigen, unbekannten Code. Beispielsweise Teile des Betriebssystems. Wenn ein Whitelisting Produkt einen schlechten Job macht, sind die Systeme vielleicht extrem sicher, aber es wird die Nutzbarkeit des Systems beeinträchtigen, indem es unbekannten aber vertrauenswürdigen Code blockiert. Die meisten Menschen haben daher die einfache Handhabung von Blacklisting gegenüber der unumstritten besseren Sicherheit von Whitelisting bevorzugt.

Ein weiterer Grund, warum AWL nicht sehr verbreitet ist, sind frühe AWL-Lösungen aus den 90er Jahren. Diese waren wie beschrieben oft eher ein Hindernis im Alltag und haben dem Prinzip Whitelisting einen bis heute schlechten Ruf eingebracht. Moderne AWL-Lösungen werden daher bis heute an der schlechten Leistung der Lösungen aus dem letzten Jahrtausend gemessen. Moderne Whitelisting Lösungen können aber wesentlich automatisierter operieren und verursachen im Alltag heute weder ungewollt blockierte Software noch den oft gefürchteten Mehraufwand. Dieser Artikel soll diese und andere Vorurteile sowie Missverständnisse widerlegen, die selbst von Sicherheitsexperten immer noch gegen die Technik vorgebracht werden. Beim Blacklisting wird jede neue Datei auf einem System überprüft. Erkennt der Virenscanner eine Datei als schädlich, wird die Ausführung verhindert.

Vorurteil Nummer 1:

Whitelisting Produkte von Drittanbietern sind überflüssig, da die Technik bereits in modernen Betriebssystemen kostenlos integriert ist.

Vorurteil Nummer 2:

Application Whitelisting ist kompliziert zu handhaben und zu zeitaufwändig

Zugegeben bei tausenden von Anwendungen für einen einzigen PC klingt das nachvollziehbar. ständig ändern Updates einzelne Anwendungen oder das gesamte Betriebssystem wird gepatcht. Genau das ist eines der Kernprobleme, die moderne AWL-Lösungen schon längst gelöst haben. Denn so aufwändig es klingt, es ist ein sehr gut lösbares Problem. Moderne AWL-Produkte sind sehr geschickt darin, die relevanten Daten auf einem System zu identifizieren, Änderungen automatisch zu genehmigen und die Whitelist-Datenbank entsprechend aktuell zu halten. In einer ordentlichen AWL-Lösung ist es selten nötig einzelne Dateien der Whitelist manuell hinzuzufügen oder gar zu löschen. Änderungen, wie z.B. das Installieren eines neuen Softwarepakets bringen diese Lösungen nicht mehr dazu alles als unbekannt zu blockieren. Moderne AWL-Lösung macht das Management der Whitelist so automatisch und zeitsparend wie möglich.Vorurteil Nummer 3:

Application Whitelisting setzt jeden Nutzer der Gnade der Administratoren aus.

Vorurteil Nummer 4:

Entwickler können ihrer Arbeit nicht mehr nachgehen

Der einfachste Weg, Entwickler zu integrieren, ist den generierten Code zu signieren. Wenn ein Entwickler zum Beispiel Visual Studio für die Entwicklung verwendet, bedeutet das Vertrauen in Signatur mit der Visual Studio jedem kompilierten Code unterschreibt, dass jeder so signierte und ausführbare Code automatisch zur Whitelist-Datenbank hinzugefügt und zur Ausführung freigegeben werden kann.

Andere Lösungsansätze sind sogenannte Lernbenutzer. Das Anstarten einer unbekannten Software wird statt mit dem angemeldeten Nutzer einfach mit einem speziell berechtigten AD Nutzer durchgeführt. Alles was im Nutzerkontext dieses Lernbenutzers ausgeführt wird darf auch auf die Whitelist aufgenommen werden.

Eine komplett andere Möglichkeiten bietet die physische Trennung von Entwicklungsumgebungen vom Rest des Netzes. In einer DMZ braucht man keinen Schutz durch die AWL Lösung.

Vorurteil Nummer 5:

Application Whitelisting verlangt die komplette Konzipierung eines Netzwerks zu ändern.

Auch bei diesem Vorurteil kann nur wiederholt werden: für eine schlechte AWL Lösung mag das zutreffen. Ein gutes Whitelisting Produkt arbeitet nahtlos mit der bestehenden Netzwerk- und Hardwarearchitektur zusammen und integriert sowohl Softwareverteilung als auch Systemmanagement. Denn eine Whitelisting Lösung muss lediglich mit den verwendeten Tools bekannt gemacht werden, alles andere geschieht dann automatisch.Vorurteil Nummer 6:

Application Whitelisting und bestehende Antivirus Lösungen können nicht parallel betrieben werden.

Es gibt keinen Grund, warum Whitelisting und das Blacklisting von Virenscannern nicht parallel arbeiten sollten. Es wird sogar häufig die Empfehlung ausgesprochen beide zur gleichen Zeit zu verwenden. AWL schützt proaktiv vor Zero-Day-Angriffen, die Virenscanner andernfalls durchlassen würden. Der Virenscanner kann von der Whitelist blockierte Schadsoftware schließlich von den Endpoints entfernen, ohne dass irgendjemand dafür einen Finger rühren muss. Aus technischer Sicht sollten alle AWL-Lösungen neben allen Blacklist-Lösungen gut funktionieren. Ob es tatsächlich sinnvoll ist beide parallel zu betreiben ist wahrscheinlich eine Frage der Einstellung und der finanziellen Mittel. Der Schutz den Whitelisting bietet macht den Virenscanner überflüssig.Vorurteil Nummer 7:

Application Whitelisting kann durch Skripte leicht umgangen werden.

Das ist einfach nur falsch. Jedes moderne AWL Produkt wird die Fähigkeit beinhalten, bestimmte Programme (Interpreter) in der Nutzung zu beschränken. Diese Option wird Application Control genannt. Nur bestimmte User wie Administratoren beispielsweise sind über Application Control in der Lage einen Interpreter wie PowerShell überhaupt auszuführen. Alle anderen User können das für das Skript notwendige Programm erst gar nicht ausführen. Es gibt sogar Lösungen die sämtliche Skripte verweigern können, jedoch wird diese Option nur in den seltensten Fällen überhaupt aktiviert, da das Blockieren von Skripten mit unter zu Problemen führt, die vorher nicht abzusehen sind. Skripte stellen überdies auch keine permanente Bedrohung für einen Endpoint dar, sobald der betroffene PC auf dem ein schadhaftes Skript läuft neu gestartet wird, ist auch das Skript wieder inaktiv.Vorurteil Nummer 8:

Anwendungen die bereits auf der Whitelist stehen können genutzt werden um das Whitelisting zu umgehen.

Ähnlich wie bei der potenziellen Bedrohung durch Skripte würden ernstzunehmende Hersteller einen so offensichtlichen Weg die eigene Sicherheitslösung zu umgehen nicht in ihre Produkte einbauen. Obwohl Betriebssystemkomponenten natürlich ausgeführt werden dürfen, so sind diese oft nur für den Start eines Angriffs in Verwendung. Der Code der den tatsächlichen Angriff dann ausführen soll, kann wiederum nicht gestartet werden da er unbekannt ist.Vorurteil Nummer 9:

Application Whitelisting kann während Änderungen an Systemen umgangen werden.

Dieses Vorurteil ist auf die Funktionsweise früherer AWL-Lösungen zurückzuführen. Wenn der Administrator eine genehmigte Systemänderung vornimmt, wie z.B. die Installation eines neuen Softwarepakets, wurden die Schutzvorkehrungen vorübergehend aufgehoben, so dass die Änderungen erlernbar werden. Während dieses genehmigten Lernprozesses könnten schädliche Programme die auf die Whitelist angelernt wurden gemäß der aktualisierten Whitelist ausgeführt werden. Moderne AWL-Lösungen aber lernen nur noch die Änderungen die durch die neuen Bestandteile des Updates angefragt werden und prüfen diese gleichzeitig. Parallel ausgeführte Schadprogramme werden als unbekannt oder als bekannt und schädlich blockiert.Vorurteil Nummer 10:

Application Whitelisting benötigt sehr viel Performance.

Diese Behauptung ist bei keiner AWL-Lösung zutreffend. Dies gilt insbesondere im Vergleich zum Overhead, der bei Blacklist-Lösungen anfällt. Damit ein Virenscanner eine Datei überprüfen kann, um diese zuzulassen oder zu blockieren, muss im einfachsten Fall der gesamten Dateiinhalt mit einer Signaturdatenbank für jede jemals identifizierte Malware-Variante abgeglichen werden. Das ist keine leichte Aufgabe und es ist das, was die CPU auf jedem System wo der Virenscanner läuft tun muss, um eine Schutzfunktion zu gewährleisten.Damit ist noch nicht auf wesentlich aufwändigere Prüfmethoden wie Sandboxing, heuristische Analysen oder Deep Learning eingegangen worden. Zudem muss der Virenscanner immer alle Dateitypen prüfen, Sie geben also immer einen Vollzugriff auf alle Ihre Daten.

Bei AWL muss das Binary einer ausführbaren Datei nur einmalig durch durch einen Algorithmus in einen Hash umgewandelt werden. Diese Methode ermöglicht die eindeutige Identifizierung des Programms, weil jedes Programm einen anderen Hash ergibt. Man kann sich das ganze vereinfacht wie eine Quersumme vorstellen bzw. wird oft vom elektronischen Fingerabdruck des Programms gesprochen. Dieser Hash wird dann einfach an die Whitelist Datenbank gesendet und abgeglichen. Wenn der Hash nicht auf der Whitelist ist, wird das Programm welches diesen Hash erzeugt blockiert. Dieser Vorgang dauert weder lange (ca. 30ms) noch benötigt das Erzeugen des Hashs viel Performance.

Fazit

Dieser Ausschnitt an Vorurteilen beleuchtet nur die am meisten genannten im Zusammenhang mit Application Whitelisting Lösungen im Allgemeinen und seculution im speziellen. Anhand dieser 10 Vorurteile kann man allerdings sehr gut klar machen, dass diese entweder nicht mehr zutreffend oder komplett aus der Luft gegriffen sind. Inzwischen wird Whitelisting sogar als primäre Antivirus Lösung noch vor Virenscannern empfohlen, da die Bedrohungslage heutzutage eine andere Herangehensweise in der IT-Sicherheit benötigt.SecuLution auf der it-sa 2018: Neues Release mit Höchstmaß an Virenschutz Werl/Nürnberg, 4. September 2018 – SecuLution, ein führender ...

Pressemitteilung 04.09.2018

SecuLution auf der it-sa 2018: Neues Release mit Höchstmaß an Virenschutz

Werl/Nürnberg, 4. September 2018 – SecuLution, ein führender Anbieter für Application-Whitelisting-Lösungen, präsentiert auf der diesjährigen it-sa (9. bis 11. Oktober 2018) in Nürnberg die neue Version seiner patentierten Endpoint-Security- und Antivirus-Software „SecuLution“. Das aktuelle Release punktet gleich in zweifacher Hinsicht: Der Administrationsaufwand geht gegen Null, und es liefert gleichzeitig ein besseres Schutzniveau, als es sämtliche Virenscanner bieten.Zur Pressemitteilung

Entdeckt in einem Tweet. Zahl der Woche: "Durchschnittlich 180 Tage vergehen durchschnittlich bis eine Schadsoftware im Netzwerk ent...

#ZahlDerWoche

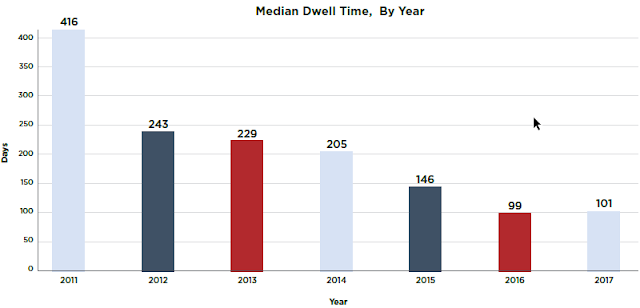

Entdeckt in einem Tweet. Zahl der Woche: "Durchschnittlich 180 Tage vergehen durchschnittlich bis eine Schadsoftware im Netzwerk entdeckt wird." Twitterte ein deutscher Virenscanner Hersteller. Das sind Zahlen die FireEye in seinem aktuellen M-Trends Report für 2017 der EMEA Region bescheinigt.

Jetzt fragen wir uns doch ernsthaft: Warum sollte man so ein Ergebnis veröffentlichen wollen, wo doch überall die Virenscanner sich gegenseitig mit Erkennungsraten übertrumpfen und in den vergangenen drei Jahren allen Nutzern glaubhaft versicherten alles im Griff zu haben.Nun aber zu diesem Report. Man kann das Ganze hübsch aufbereitet hier einsehen oder herunterladen. Auch ohne die Angabe seiner Kontaktdaten.

Lediglich in Amerika sind die Tage von der Attacke bis zur Erkennung weniger geworden im Vergleich zum Vorjahr (99 Tage 2016 vs. 75,5 Tage 2017, Abb. 1). Von den APAC Ländern gar nicht zu reden (172 Tage 2016 vs. 498 Tage 2017, Abb. 1). Interessant werden diese Zahlen wenn man sich die Datenquellen anschaut, denn wir wissen ja man soll keiner Statistik glaube, die man nicht selbst manipuliert hat. Wir haben uns dann mal diesen Report näher angeschaut, weil uns das zusammen mit allen Marketing Versprechen und den hoch angepriesenen Next Generation IT-Security Lösungen doch sehr gegenläufig erscheint.

|

| Abbildung 1 | Quelle´: FireEye M-Trends 2018 |

Eine Player aus der scheinbar unendlichen Reihe der Sicherheits Software Hersteller attestiert allen Produkten in diesem Report quasi die Unfähigkeit. Die untersuchten Unternehmen können nur sehr träge auf Sicherheitsrelevante Vorfälle reagieren. Scheinbar der Beleg dafür, dass sie den Marketing-Gags der Hersteller von IT-Security Produkten auf den Leim gegangen sind. Nicht genug damit, die Unternehmen können "durchschnittlich 180 Tage" nicht sagen dass in Ihrem Netzwerk eine Schadsoftware ihr Unwesen treibt.

Ebenfalls wichtig in diesem Zusammenhang, wie viele Datenpunkte werden zur Bildung dieser Ergebnisse herangezogen (Abb. 2)?

| |

|

Es werden insgesamt 8 Industriezweige untersucht, plus ein nicht weiter definierter Datenpunkt, der mit "Other" betitelt ist, allerdings mit 15% einen sehr großen Umfang innerhalb der insgesamt 9 Quellen einnimmt.

Weiterhin lässt sich aus der Aufschlüsselung der Industriezweige jeweils einen sehr abweichende Zahl der beobachteten Regionen erkennen (Abb. 3).

Ein Beispiel, der Finanzsektor. In Nord und Süd- Amerika (Americas) nimmt dieser Sektor 17% des Datenpunktes ein. In den APAC Staaten sind es 39% und in der EMEA Region 24%, also irgendwo zwischen den anderen beiden.

Die krasseste Abweichung zeigt der Gesundheitssektor mit 12% Americas, und lediglich 2% in den Regionen APAC und EMEA. Alleine diese Tatsache verfälscht die Ergebnisse in eine Richtung die weniger aussagekräftig ist als man von einer solchen Untersuchung erwarten würde. Aber manchmal hat man eben aus bestimmten Branchen mehr Daten als aus anderen. Immerhin kann man sich als denkender Mensch diese Zahlen hier ansehen und sich dann selbst überlegen was man davon hält.

| |

|

Nun weiß man wie viel Prozent in welchem Industriezweig denn vermehrt beobachtet wird und auch in das Reporting als Datensatz eingeflossen ist. Man findet aber an keinem einzigen Punkt im Bericht die absolute Größe der Datenpunkte, also die Menge der Unternehmen die hier untersucht werden. Woher weiß man zum Beispiel, dass die Zahlen für Nord- und Südamerika nicht wesentlich größeren absoluten Mengen von Unternehmen entsprechen und somit größere Ausreißer hier nicht so ins Gewicht des Gesamtergebnisses fallen?

Da FireEye eine amerikanische Firma ist, wird sie dem durchführenden Tochteruntenehmen Mandiant vermehrt Zugriff zu Daten der Region verschaffen können. Entsprechend kann man für die Regionen EMEA und APAC mutmaßlich nur auf wesentlich dünner besetzte Datenpunkte schauen. Das alleine führt dazu, dass eine Region (Americas) im Vergleich zu anderen Regionen vergleichsweise gut abschneidet.

Insgesamt sagt dies aber rein gar nichts über die nachträglich auch noch angezeigte Zeit für die globale Reaktion in Unternehmen beim Entdecken von Schädlingen aus. Hier wird exakt das gleiche getan wie bereits bei den extrem unterschiedlich repräsentierten Datenpunkten der drei Regionen.

Die Bandbreite der Reaktionszeiten wird stumpf aufaddiert und dann durch drei geteilt. Tadaaaa! Weltweit ist die Zeit von der Infektion bis zum Entdecken eines Angriffs seit 2016 "nur" um zwei Tage gestiegen. Auf 101 Tage (Abb. 4). Wo ist die Nachricht die es Wert wäre verbreitet zu werden?

101 Tage weltweiter Durchschnitt vom Angriff bis zur Erkennung? Ernsthaft?

| |

|

Das sind über drei Monate, 14 Wochen, OHNE Erkennung. Ausreißer wie die APAC Daten (498 Tage oder über 16 Monate) mal außen vorgelassen und die recht bescheidene Gesamtgrundlage ebenfalls.

Aber jetzt kommt das Beste. Die Art der Erkennung wird jetzt noch aufgeschlüsselt (Abb. 5). In "Interne Erkennung", "Externe Benachrichtigung" und "Alle Benachrichtigungen". Denn hier liegt endlich der "große Erfolg". Die internen mittlere Erkennungszeit liegt nämlich gegen den Trend um 80 Tage unter der des Vorjahres. Ob das stimmt, muss man sich allerdings selber heraussuchen, die Vergleichszahlen werden in diesem Report nämlich erst gar nicht aufgeführt. Es wird lediglich im Fazit darauf hingewiesen.

| |

|

Also weiß man jetzt, dass eigentlich weltweit neue Schädlinge generell schlechter erkannt werden, aber die interne Erkennungsrate sich zum Glück wesentlich verbessert hat. Was im Umkehrschluss nur heißt, wir erhalten viel weniger Informationen über Angriffe von Extern und erkennen intern inzwischen besser dass etwas verkehrt ist. Unterm Strich aber ist 2017 weltweit wieder schlechter bei der Erkennungsrate (Abb. 6). Was ein Ergebnis.

| |

|

Weiterführende Links:

How to tell when statistics are bullshit – https://www.vice.com/en_us/article/5g9evx/statistics-more-or-less-tim-harford

FireEye M-Trends Report 2018 – https://www.fireeye.com/current-threats/annual-threat-report/mtrends.html

Europas wichtigste Fachmesse für Gesundheits IT geht nach drei Tagen am 19.4.2018 zu Ende. Neben den klassischen Angeboten für IT-Lösunge...

Das war unsere conhIT 2018!

Europas wichtigste Fachmesse für Gesundheits IT geht nach drei Tagen am 19.4.2018 zu Ende. Neben den klassischen Angeboten für IT-Lösungen in Krankenhäusern und Gesundheitseinrichtungen, konnte SecuLution seinen Kunden und Interessenten auf der conhIT erstmals einen Ausblick auf die kommende Version 2.0 geben.

SecuLution 2.0 war auf der conhIT erstmals als Beta einer breiten Öffentlichkeit zugänglich und erntete, dank vieler neuer Funktionen und einer komplett neu gestalteten Benutzeroberfläche, viele bewundernde Blicke. Unser bereits 2017 runderneuerter Messestand war auch 2018 zusammen mit unserem Team wieder an gewohnter Stelle in Halle 3.2 vertreten und sorgte für einen hohen Wiedererkennungswert.

Neben Interessenten, Kunden und Vertriebspartner, informierten sich auch Studenten und Aussteller über neuen Version von SecuLution Application Whitelisting.

Auf Grund der hohen Besucherfrequenz vom Vorjahr haben wir 2018 mit drei statt mit zwei Demo-Points und einem großen Bildschirm die Neuerungen und Vorzüge präsentiert. Einige Besucher hatten das Thema IT-Sicherheit gar nicht auf ihrerAgenda für die conhIT und wurde durch unsere Lösung positiv überrascht.

Die erneut sehr gut besuchte Messeführung, machte kurz vor Messeschluss bei uns Station und war erneut ein voller Erfolg. Danke an dieser Stelle an das Organisationsteam, es hat wieder wunderbar geklappt, und wir konnten nach der kurzen Produktvorstellung durch CEO Torsten Valentin, viele Interessenten detaillierter beraten.

Die immer noch bestehende Unbekanntheit und die vielen Vorurteile die dem Konzept Application Whitelisting vorauseilen, lassen dieses Umdenken jedoch nur schleppend vorankommen..

- Application Whitelisting kann nicht nur in statischen Netzwerken eingesetzt werden, tägliche Updates und Patches stellen keine Hindernisse für die Nutzung dar.

- Große Teile von SecuLution erledigen automatisiert ihre Aufgaben, der Administrationsaufwand reduziert sich dadurch erheblich.

- Administratoren haben wieder die volle Übersicht über die im Netzwerk genutzte Software.

- Ausfallzeiten und Schäden durch unerwünschte Software gehören mit Whitelisting der Vergangenheit an.

Wir bedanken uns bei den Organisatoren der Messe Berlin, die wieder einmal eine großartige Plattform aufgestellt haben. Wir freuen uns auf die neue conhIT 2019, egal wie sie dann heißen wird.

Gefahrenabwehr in Unternehmen: Whitelist statt Virenscanner Locky und WannaCry sind als Trojaner auch in Deutschland zu trauriger Berüh...

Pressmitteilung 16.02.2018

Gefahrenabwehr in Unternehmen: Whitelist statt Virenscanner

Locky und WannaCry sind als Trojaner auch in Deutschland zu trauriger Berühmtheit gelangt, weil sie medienwirksam großen Schaden angerichtet haben. Alltäglicher ist die Bedrohung für Computer und Netzwerke allerdings durch Sicherheitslücken in den Systemen selber. Die letzten Designfehler in Prozessorchips waren Meltdown und Spectre. Sie gewähren den Hackern Zugriff auf Teile der infizierten Rechner und damit auf sensible Informationen wie Passwörter und Login-Keys oder auf Daten. Auch Cloud-Computing, virtuelle Umgebungen, Mehrbenutzer-Server – selbst in Rechenzentren und Unternehmensumgebungen – können betroffen sein.

Egal welche Gefahren im Cyberspace lauern, die IT-Sicherheitsfirma SecuLution verspricht Schutz. Das Zauberwort heißt „Application Whitelisting“. Der Ansatz ist einfach, erläutert Geschäftsführer Torsten Valentin: „Während Virenscanner immer kompliziertere Mechanismen etablieren müssen, um die neuesten Bedrohungen auch erkennen zu können, reicht es beim Application Whitelisting nur das ausführen zu lassen, was auf der Whitelist der erlaubten Anwendungen steht. Alles andere wird blockiert.Windows 10 gibt es inzwischen seit dem 29. Juli 2015, Zeit genug um dem rundum neuen OS aus dem Hause Microsoft inzwischen auch den Statu...

Windows 10 und SecuLution Application Whitelisting

Windows 10 gibt es inzwischen seit dem 29. Juli 2015, Zeit genug um dem rundum neuen OS aus dem Hause Microsoft inzwischen auch den Status Standard System in Unternehmen zuzuordnen. Windows 7 ist mit dem Ablauf des erweiterten Supports für SP1 am 14. Januar 2020 langsam aber sicher ein Auslaufmodell und Netzwerkadministratoren müssen sich zunehmend mit den Eigenheiten des aktuellen Windows im professionellen Umfeld befassen.

Seit dem Release 2015 hat Microsoft 4 größere Updates für Nutzer weltweit zur Verfügung gestellt. Größte Veränderung jedoch in Windows 10 waren die Unterscheidung zwischen Updates und Feature Upgrades.Probleme mit Windows 10 und SecuLution?

Diese Neuerung ist an sich nicht problematisch, lediglich die Informationspolitik zur Verwaltung der Feature von Microsoft. Zugegeben: Ohne Whitelisting würde es überhaupt nicht auffallen, wenn unbemerkt Upgrades ohne Kenntnis des Administrators installiert würden. Verwendet man nämlich nicht die aktuellste Version des Windows Server Update Service (WSUS) so werden diese Feature Upgrades munter direkt von Microsoft geladen. Nur mit einer aktuellen Server Version und entsprechenden Gruppenrichtlinien kann der Administrator wieder die Kontrolle über alle Updates erlangen. Bis man das allerdings herausgefunden hat blockiert eine Application Whitelisting Lösung alles was sie nicht kennt. Das verursacht Unmut.Windows 7 auch 2017 noch weit verbreitet

War Anfang 2017 die Verbreitung von Window 7 zwar unter die 50% Marke gefallen, so hält sich diese ausgereifte Version in Unternehmen jedoch hartnäckig. Mit ein Grund hierfür ist die einfache Verwaltbarkeit der Updates über den WSUS. Immer neue Überraschungen lassen Administratoren davor zurückschrecken, die neueste Windows 10 Version in ihren produktiv Netzwerken auszurollen.Was hat das alles mit SecuLution Application Whitelisting zu tun?

Auf Grund der Funktionsweise von Whitelisting im Allgemeinen und SecuLution im Speziellen ist das grundsätzliche Verhalten von Windows 10 Feature Upgrades problematisch. Alles was nicht in der Whitelist für erlaubte Anwendungen erfasst ist funktioniert nicht. Der WSUS Server als zentrales Sammelbecken für Updates und Upgrades ermöglicht das Importieren der Hashes vor dem Rollout und somit ein reibungsloses Arbeiten. SecuLution automatisiert diese Schritte, um das manuelle Nachpflegen dieser Informationen zu vermeiden.

Man merkt jedoch erst, dass das alles so nicht mehr funktioniert, wenn man die Kombination aus nicht aktuellem WSUS, Windows 10 und SecuLution als Administrator in einem Netzwerk ausgerollt hat. Denn was Microsoft als Service versteht – neue Features wenn nötig auch mal schnell aus dem Internet direkt auf dem PC zu laden und zu installieren und auch anderen PCs mit Windows 10 im Netzwerk bereitwillig diese Updates zur Verfügung zu stellen – das gerät mit einer Application Whitelist zu einem kurzen Aussetzer. Was nicht über den WSUS kommt wird nicht automatisch erfasst. Was nicht erfasst ist, wird von der Whitelist rigeros blockiert. Die Computer stehen still.

Verständlicherweise wird hier sofort auf die IT und ihre Sicherheitsprodukte – ins diesem Fall SecuLution – geschimpft. Schließlich blockiert die Software alles was sie nicht kennt. Erst wenn sich die Wogen etwas geglättet haben merkt man, dass die ganzen blockierten Upgrades an der Misere Schuld sind.

Updates, Upgrades und WSUS

Die Verwaltbarkeit von Aktualisierungen wurde in Windows 10 zunehmend automatisiert und Microsoft geriet schnell in die Kritik, da sich sowohl Windows 10 als auch die neuen Features einfach installierten, ohne dass der Nutzer Einfluss darauf nehmen konnte. Für Firmennetzwerke bedeutete das erst mal „Finger weg!“. Die Verwaltbarkeit von Updates ist für Administratoren grundsätzlich mit dem sogenannten Windows Software Update Server, kurz WSUS, gegeben. Dort kann für alle verwalteten Computer eines Netzwerkes zentral festgelegt werden, welche Updates des Betriebssystems und seiner Komponenten ausgerollt werden. Alles was der Administrator nicht für relevant hält bleibt auch von den Systemen fern. Zudem muss er dafür sorgen, dass alle Anwendungen im Unternehmen jederzeit einwandfrei arbeiten, das kann mit einem größeren Update in Ausnahmefällen auch schief gehen. Man muss dann also warten bis entweder die Anwendung selbst mit der neueren Windows Version kompatibel ist oder das entsprechende Update zurückstellen.Windows 10 ist ab jetzt der Administrator

Mit Windows 10 änderte sich das allerdings. Upgrades beinhalten nach dem Willen von Microsoft neue oder geänderte Betriebssystemfunktionen und unterstreichen das Vorhaben von Microsoft, Windows 10 immer wieder mit neuen oder geänderten Features zu versorgen, ohne ein neues Windows auf dem Markt zu bringen. Diese Upgrades werden daher oft auch als Feature-Upgrades bezeichnet. Optionale Updates wie noch unter Windows 7 oder Windows 8.x gibt es mit Windows 10 nicht mehr. Nur für Upgrades bietet Microsoft ab Windows 10 Professional (alle außer der Home-Edition) die Möglichkeit, sie zurückzustellen, was über Windows Update unter Einstellungen aktiviert werden kann.Als Auswirkung bleiben die Upgrades damit 4 Monate vom System fern, bevor diese dann doch installiert werden. Wird in einem Firmennetzwerk ein WSUS oder SCCM verwendet, kann die Verteilung um weitere 8 Monate verzögert werden. Aber eben nur verzögert. Für Nutzer der Professional-Edition von Windows 10 ab Version 1709 findet sich übrigens in den Einstellungen bei „Windows Update“ - „erweiterte Optionen“ die Funktion „Updates aussetzen“. Damit können Sie Updates auf dem Gerät für bis zu 35 Tagen aussetzen.

Doch damit nicht genug. Damit z.B. das Zurückstellen der Feature Upgrades mit dem WSUS auch funktioniert, sind bestimmte Voraussetzungen zu erfüllen:

- mindestens Windows Server 2012 oder 2012 r2 in der aktuellsten Version

- WSUS in der Version 3.0

Eine Zusammenfassung findet sich direkt im Microsoft Support Center.

Die Informationen hierzu musste man sich gefälligst selbst suchen. Das führte naturgemäß zu einigen unangenehmen Überraschungen.

Fazit

Windows 10 bietet sowohl Nutzern als auch Administratoren zwar ein modernes und sicheres Betriebssystem, jedoch sind selbst nach über 2 Jahren immer noch Überraschungen für Anwender nach Updates möglich, die Windows 10 teilweise noch zur Wundertüte für Administratoren macht.Andreas Pinkward (Minister für Wirtschaft, Innovation, Digitalisierung und Energie NRW) eröffnet die Health 4.0 | Bild: MCC 2018 Am 16. J...

Health 4.0 – Digitalisierung im Gesundheitswesen

|

| Andreas Pinkward (Minister für Wirtschaft, Innovation, Digitalisierung und Energie NRW) eröffnet die Health 4.0 | Bild: MCC 2018 |

Am 16. Januar 2018 diskutierten mehr als 250 Experten aus dem Gesundheitssystem im Rahmen der Health 4.0 sechs Zentralthemen: Health and Politics, Brennpunkt Krankenhaus, Health in Dänemark und Polen, Global Health Care Futurists, Digitalisierung, IT und Cybersicherheit im Gesundheitswesen und Arzneimittelversorgung in der Zukunft.

Einer unserer Kollegen war als Experte zum Themenbereich IT Sicherheit zur diesjährigen Ausgabe des Health 4.0 Innovationskongress eingeladen, um in einem extra Forum sowohl aktuelle Postionen zum Thema darzustellen als auch Fragen der Kongressteilnehmer zu beantworten.

Fachforum IT-Sicherheit

Zusammen mit Moderatorin Ulla Dahmen (Pressesprecherin des Lukas KH Neuss), Peter Kaetsch (Vorstandsvorsitzender der BIG Versicherung) und Dirk Kunze (LKA NRW, Kriminalrat Cyber Investigation) wurden vor allem die momentanen Maßnahmen innerhalb von großen Netzwerken (BIG und Lukas KH) beschrieben. Kritische Berichte vor allem zu Punkten der Informationssicherheit und angezeigten Angriffen lieferte dann Dirk Kunze, der auch bei den Ermittlungen des Vorfalls im Lukas Krankenhaus Anfang 2016 beteiligt war.Der Fall Locky im Lukaskrankenhaus Neuss

Nur weil man vermeintlich valide Maßnahmen zur Absicherung von Daten und PCs vornimmt, heißt das noch lange nicht, dass ein Angriff mit egal welcher Art von Schadsoftware nicht zu einem kompletten Stillstand des geschädigten Unternehmens kommt. So führte Ulla Dahmen nach einer kurzen Vorstellungsrunde aus, dass bis zur Attacke der Ransomware Locky 2016, jeder im Krankenhaus davon ausging eine solide Sicherungs- und Backup-Strategie für das bis dahin bereits sehr weit digitale Krankenhaus installiert zu haben. Die Folgen, so Dahmen, konnte man anschließend ca. ein halbes Jahr immer wieder in der Presse nachlesen. Trotz enomer terminlicher Probleme und anhaltenden Behinderungen im Klinikalltag, konnten vor allem durch das besonnene Vorgehen des LKA und die offensive Kommunikationsstrategie der Pressestelle, ein Imageschaden für das Krankenhaus abgewehrt werden. Der angerichtete Schaden beläuft sich trotzdem bis heute auf eine knappe Million Euro.Sicherheit auf dem kurzen Dienstweg

Auch Peter Kaetsch schilderte seine Erinnerungen an die Zeit der ersten Verschlüsselungstrojaner aus Sicht der – nach eigener Aussage – digitalsten Krankenkasse Deutschlands. So wurde die Problematik der bis dahin noch neuen und weitestgehend unbekannten Ransomware durch seine Mitarbeiter der IT herangetragen. Die Reaktion der Geschäftsführung war, dem Problem direkt entgegen zu treten. So beschreibt Kaetsch, dass eigentlich erst ein umfassender Ausschreibungsprozess zur Findung von geeigneten Dienstleistern und Produkten gegen die neue Bedrohung hätte lanciert werden müssen. Auf Grund der Lage aber darauf verzichtet wurde und in einem schlankeren Verfahren auf die Expertise von IT-Verantwortlichen und Experten zurückgegriffen wurde. Aus der Sicht der BIG eine rundum gelungene Maßnahme, konnte sich doch bis heute keinerlei Schadsoftware auf den Computern oder Servern unerlaubt Zugriff verschaffen.Simpel und Effektiv – Befremdlich für viele

Die Publikumsreaktionen auf die Kurzvorstellung von SecuLutions Application Whitelisting Lösung jedoch sorgte im Anschluss für einen regen Austausch zwischen Unternehmensvertretern und Publikum. Wie so oft, war der Ansatz den Whitelisting verfolgt nicht wirklich bekannt und wenn doch schnell mit üblichen Vorurteilen besetzt. Die Einfachheit des Prinzips weckt immer noch sehr starke Zweifel. "Das ist doch viel zu simpel, woher bezieht die Lösung denn ihre Erkenntnisse über die Schädlinge und deren Verhalten?" sind häufig Fragen, die auf eine kurze Erklärung des Prinzips folgen.Scheinbar sind komplizierte Mechanismen die keiner so wirklich versteht – und die nachweislich seit mehr als zwei Jahren nicht gegen immer neue Schädlinge helfen – vertrauenserweckender als die Tatsache, dass es um ein vielfaches sicherer ist unbekannte Software einfach technisch nicht ausführbar zu machen. Vom resultierenden Schutz sogar gegen Lücken wie Meltdown, Spectre und Eternalblue ganz zu schweigen. Artikel hierzu ebenfalls auf diesem Blog.

So konnten wir uns auch nach dem Ende des Forums nach ca. einer Stunde nicht über zu wenig Zulauf und Rückfragen beklagen. Kongressteilnehmer und auch Referenten kündigten an, unsere Lösung in ihrer IT zur Diskussion stellen zu wollen. Was will man mehr?

Fazit

Die Health 4.0 war für uns ein Interessanter Ausflug in die Branche und ihre aktuellen Herausforderungen und Themen der Digitalisierung. Wir haben wieder einmal ein Stück mehr Bewusstsein für die Alternative Whitelisting geschaffen und hoffen in Zukunft mehr IT Verantwortliche von der Notwendigkeit eines Paradigmenwechsels überzeugen zu können.Wie bereits in unserem Artikel zu Meltdown und Spectre vom 17. Januar beschrieben, gibt es eine Fülle an Informationen zum Thema.Die Es...

Meltdown, Spectre und Application Whitelisting

Wie bereits in unserem Artikel zu Meltdown und Spectre vom 17. Januar beschrieben, gibt es eine Fülle an Informationen zum Thema.Die Essenz ist, Meltdown und Spectre werden uns noch lange erhalten bleiben und Application Whitelisting schützt auch ohne Patches!

Tatsache ist, beide Sicherheitslücken können, da Sie Chip-Architekturbasiert sind, nur gelindert werden (mitigiert), zudem sind die betroffenen Funktionen (vorausahnende Berechnungen) Hauptbaustein der Geschwindigkeit moderner Prozessoren. Die Patches können also die Lücken nicht beheben, sondern lediglich die Ausnutzung erschweren und sie verlangsamen die gepatchten Systeme um bis zu 30%. Hochausgelastete Server die bereits ohne die Patches ausgelastet sind bereiten demnach Probleme in der Dienstbereitstellung und auch Virenscanner haben so ihre Probleme im Zusammenspiel mit den Updates.Zurück marsch, marsch.

So stoppte Microsoft am 9, Januar vorerst insgesamt neun Maßnahmen für AMD Systeme, bis alle Antivirus Hersteller einen bestimmten Registry Key wieder so angepasst hatten, dass die Updates auch ordentlich funktionierten. Quelle: heise.deVirenscanner machen Systeme eben nicht immer sicherer...

Inzwischen raten Microsoft und sogar Intel davon ab die Patches einzuspielen.

"Microsoft rät dazu, bei hoch belasteten Windows-Servern abzuwägen, ob der Patch nötig ist, etwa weil außer der Server-Anwendung keine fremde Software läuft und andere Sicherheitssysteme wie Firewalls greifen." - c't 3/2018

"Der Chiphersteller hat nun in einem Statement erklärt, dass man Nutzern, Herstellern und Anbietern von Cloud-Diensten vorerst nicht empfiehlt, die Patches auf bestimmten Plattformen bereitzustellen. Diese könnten nämlich zu häufigeren Reboots führen, teilte der Executive Vice President des Unternehmens mit." - windowsarea.deObwohl die Hersteller allesamt mehr als ein halbes Jahr Zeit hatten, sind alle Patches fehlerhaft und nach einem großen Ausrollen von Maßnahmen rudern alle nun stückweise zurück.

Kann SecuLution Application Whitelisting vor der Ausnutzung dieser Sicherheitslücken schützen?

Die durch SecuLution geleistete Sicherheit, ist nach wie vor dieselbe. Denn die Ausnutzung der Sicherheitslücken Meltdown und Spectre benötigt zusätzliche Software, welche auf dem angegriffenen Rechner ausgeführt werden muss. Diese Schadsoftware ist SecuLution nicht bekannt und wird dadurch von SecuLution an der Ausführung gehindert.Wir haben die Details hierzu auf einer extra Webseite für Sie zusammen getragen. Application Whitelisting beweist hier wieder einmal, dass selbst ohne irgendwelche Maßnahmen zu treffen, die gebotene Sicherheit im Standard Betrieb gewährleistet bleibt.

Folge SecuLution

Immer Informiert über Events, Aktionen und Produktverbesserungen: