Hände waschen, Abstand halten, Maske tragen – seit nunmehr einem halben Jahr sind das die Regeln, die unseren Alltag während der globalen Pa...

SecuLution und Corona: Safety first!

Homeoffice ist nach wie vor das Mittel der Wahl für die meisten seculutionisten, sodass sich immer nur wenige Mitarbeiter*innen gleichzeitig im Werler Firmensitz aufhalten und der gebotene Abstand jederzeit eingehalten wird.

„Home of Security”, unter diesem Motto präsentiert seculution auf der diesjährigen Messe seine neue Version seculution 2.0. Bei der Ver...

it-sa 2018: seculution 2.0 ist da!

„Home of Security”, unter diesem Motto präsentiert seculution auf der diesjährigen Messe seine neue Version seculution 2.0. Bei der Version 2.0 handelt es sich technisch um ein komplett neues Produkt, mit bewährter Funktion, aber vielen Neuerungen. Das Besondere an der Lösung: Mit der seculution Cloud reduziert sich der Overhead zur Verwaltung der Whitelist nochmals enorm.

Die neue Version seculution 2.0 bietet erstmals die bereits bekannte Cloud-basierte Analysefunktionen und passende Schutzmaßnahmen für unbekannte Anwendungen als automatische Funktion: Mit der sogenannten TrustLevel Datenbank erhalten Administratoren nämlich automatisiert Unterstützung bei der Pflege und Verwaltung Ihrer Whitelist. Zwar war auch schon in der Version 1.0 eine hohe Automation für diesen zweck gegeben, jedoch umfasste diese Funktion lediglich lokale Pfade beim automatisierten Pflegen der Whitelist.Einige Highlights der neuen Version im Überblick:

seculution Cloud: seculution pflegt eine Cloud-basierte Datenbank mit Hashes von vertrauenswürdiger Software in einem deutschen Rechenzentrum.Wie vertrauenswürdig ein Hash ist, wird von seculution mit sogenannten TrustLeveln bewertet. Die TrustLevel-Datenbank wird ausschließlich von Mitarbeitern der seculution GmbH gepflegt und liefert heute zu mehr als 99% der Anfragen einen guten TrustLevel. Mehr dazu hier.Garantie: Machen wir uns nichts vor, es hört sich verrückt an, aber wir stehen hinter unserem Produkt. Wird auf einem Endpoint, der mit seculution abgesichert ist, eine Schadsoftware ausgeführt, die nicht auf der Whitelist steht erhalten Sie Ihr Geld zurück. Sind Sie unzufrieden mit der Leistung von seculution, erhalten Sie Ihr Geld ebenfalls zurück. Verlangen Sie das mal von Ihrem Virenscanner. Mehr dazu hier.

Dashboard: Trotz hoher Automatisierung, mit modernen Betriebssystemen muss man auch mit einer Whitelisting Lösung einen Überblick über die Änderungen seiner Whitelist behalten. Für viele Softwareprodukte eine bereits etablierte Darstellungsweise, für seculution eine Neuerung. Sie sehen auf einen Blick was auf Ihre Whitelist passiert ist. Ihr Ausgangspunkt zur Verwaltung und Navigation in der Whitelist ist das Dashboard des neuen AdminWizards.

Egal ob Client-Management, Konfigurationsoptionen oder Automatisierungen, im Dashboard wird Ihnen alles übersichtlich und transparent angezeigt. Mehr dazu hier.

„Angesichts der der vielen Sicherheitslücken und neuen Formen von Schadsoftware in den vergangenen drei Jahren, fallen Unternehmen häufig in eine Kaufpanik. Oft finden wir gleich mehrere Virenscannerlösungen gleichzeitig auf Kundensystemen. Sicherheit wird hier aber teuer mit teils horrenden Einschränkungen in der Performance und zu einem hohen Preis erkauft.” berichtet CEO und Gründer Torsten Valentin. „Mit seculution 2.0 und der Anbindung der TrustLevel Datenbank geben wir unseren Kunden eine Lösung in die Hand, mit der sie ihren tatsächlichen Sicherheitsbedarf besser abdecken als zuvor und – im Gegensatz zu anderen Antivirus Lösungen – sogar einen Investitionsschutz von uns erhalten.”

Umdenken bei Administratoren und Vorgesetzten

In den Vergangenen drei Jahren die seculution jetzt bereits als Aussteller mit einem eigenen Stand auf der it-sa präsent ist waren die Reaktionen auf die Vorstellung der Application Whitelist als Antivirus Lösung oft sehr gemischt. Zu aufwändig, kein Bedarf an mehr Sicherheit, zusätzliche Kosten zu hoch waren nur drei Highlights von Besuchern, die sich mit den seculution Experten über die Lösungen unterhielten. Trotzdem sahen viele Interessenten das Potential des Prinzips oder gaben an, bereits eine Whitelisting Lösung im Einsatz zu haben.2018 gab es ein vollkommenen anderes Bild. Viele Besucher haben bewusst das Gespräch mit dem seculution Team gesucht. Ausschlaggebend war oft der Fokus Application Whitelisting den seculution bewusst seit der Gründung im Jahr 2017 verfolgt. Die Unsicherheit bei den vielfältigen Angeboten anderer Hersteller und der Erfahrung aus den vergangenen Jahren lässt Nutzer wieder auf Lösungen mit übersichtlicher Funktionalität und verständlicher Funktionsweise zurückgreifen. Keep it simple ist die Devise. Oder wie einer der Besucher es formulierte: „Ich habe eine Menge beeindruckender Lösungen hier gesehen, aber ich glaube ich kann Ihnen von keiner sagen wie sie im Detail funktioniert. Das ist hier ja sehr binär gelöst.”

Fazit

Die it-sa ist und bleibt eine zentrale Veranstaltungen für Anwender und Presse, um sich im deutschsprachigen Raum über Newcomer und Nieschenprodukte in der Branche auf den aktuellsten Stand bringen zu können. Die Sicherheitsrelevanten Vorfälle der vergangenen Jahre haben vor allem zu einem Umdenken und einer Sensibilisierung beim Endpoint Schutz geführt. Nicht zuletzt auf Grund der inzwischen verfügbaren Erfahrungen von Betroffenen wie dem Lukas Krankenhaus in neuss, das seit der Infektion mit dem Locky Erpressungstrojaner auf seculution setzt, um seine Endpoints besser abzusichern.it-sa-Premiere: SecuLution präsentiert ersten Virenschutz mit Garantie! Verbesserte Endpoint-Security- und Antivirus-Software vereinfac...

Pressemitteilung 24.09.2018

it-sa-Premiere: SecuLution präsentiert ersten Virenschutz mit Garantie!

Verbesserte Endpoint-Security- und Antivirus-Software vereinfacht Arbeit des Administrators in Sachen IT-Sicherheit

Werl/Nürnberg, 24. September 2018 – Mehr und besseren Schutz vor Viren – dies versprechen auf der it-sa nicht wenige Anbieter. Einen Schritt weiter geht SecuLution: Mit der neuen Version seiner gleichnamigen Application-Whitelisting-Lösung gibt der deutsche Softwarehersteller erstmals eine Garantie für wirksamen Virenschutz. In der Kurzversion: Wenn auf einem mit SecuLution abgesicherten System trotzdem eine Schadsoftware ausgeführt wird, die nicht in der Whitelist steht, erhält der Kunde das Recht, innerhalb von acht Wochen alle laufenden Lizenz-, Service- und Supportverträge mit sofortiger Wirkung zu beenden – und erhält die in Verbindung damit geleisteten Zahlungen der vergangenen zwölf Monate zurück.

Zur Pressemitteilung

Application Whitelisting ist nichts Neues. Wie der Name schon andeutet ist Whitelisting der umgekehrte Ansatz zu Blacklisting. Blackli...

Die 10 größten Vorurteile gegen Application Whitelisting

Application Whitelisting ist nichts Neues. Wie der Name schon andeutet ist Whitelisting der umgekehrte Ansatz zu Blacklisting. Blacklisting als Begriff ist weniger geläufig als die Produktgattung die sich auf dieses Prinzip stützt – Virenscanner.

Das Whitelisting von Anwendungen geht den umgekehrten Weg und verweigert standardmäßig die Ausführung von Anwendungen, die nicht explizit als "bekannt und vertrauenswürdig" auf der Whitelist bekannt sind. Dieser "Default Deny"-Ansatz bietet aus vielen Gründen ein wesentlich höheres Schutzniveau als der etablierte Blacklisting-Ansatz für Antivirus Produkte.

Hauptgrund für den Einsatz von Application Whitelisting (im folgenden nur noch als AWL abgekürzt) aber ist und bleibt, dass bösartiger Code, der noch nie zuvor gesehen wurde, verhindert werden kann. So genannte "Zero-Day"-Angriffe. Ein Virenscanner der eine Blacklist bereits bekannter Schädlinge oder Verhaltensweisen führt, kann diese neuen Schädlinge nicht identifizieren.

Jeder vernunftbegabte Mensch fragt sich jetzt: Wenn Whitelisting so viel sicherer ist als Blacklisting, warum ist es dann nicht so weit verbreitet wie Blacklisting-Lösungen, also Virenscanner?

Die Antwort ist einfach. Eine Blacklisting-Lösung lässt zwar Schadcode ungehindert ins Netzwerk wenn sie einen schlechten Job macht, aber blockiert niemals gutartigen, unbekannten Code. Beispielsweise Teile des Betriebssystems. Wenn ein Whitelisting Produkt einen schlechten Job macht, sind die Systeme vielleicht extrem sicher, aber es wird die Nutzbarkeit des Systems beeinträchtigen, indem es unbekannten aber vertrauenswürdigen Code blockiert. Die meisten Menschen haben daher die einfache Handhabung von Blacklisting gegenüber der unumstritten besseren Sicherheit von Whitelisting bevorzugt.

Ein weiterer Grund, warum AWL nicht sehr verbreitet ist, sind frühe AWL-Lösungen aus den 90er Jahren. Diese waren wie beschrieben oft eher ein Hindernis im Alltag und haben dem Prinzip Whitelisting einen bis heute schlechten Ruf eingebracht. Moderne AWL-Lösungen werden daher bis heute an der schlechten Leistung der Lösungen aus dem letzten Jahrtausend gemessen. Moderne Whitelisting Lösungen können aber wesentlich automatisierter operieren und verursachen im Alltag heute weder ungewollt blockierte Software noch den oft gefürchteten Mehraufwand. Dieser Artikel soll diese und andere Vorurteile sowie Missverständnisse widerlegen, die selbst von Sicherheitsexperten immer noch gegen die Technik vorgebracht werden. Beim Blacklisting wird jede neue Datei auf einem System überprüft. Erkennt der Virenscanner eine Datei als schädlich, wird die Ausführung verhindert.

Vorurteil Nummer 1:

Whitelisting Produkte von Drittanbietern sind überflüssig, da die Technik bereits in modernen Betriebssystemen kostenlos integriert ist.

Vorurteil Nummer 2:

Application Whitelisting ist kompliziert zu handhaben und zu zeitaufwändig

Zugegeben bei tausenden von Anwendungen für einen einzigen PC klingt das nachvollziehbar. ständig ändern Updates einzelne Anwendungen oder das gesamte Betriebssystem wird gepatcht. Genau das ist eines der Kernprobleme, die moderne AWL-Lösungen schon längst gelöst haben. Denn so aufwändig es klingt, es ist ein sehr gut lösbares Problem. Moderne AWL-Produkte sind sehr geschickt darin, die relevanten Daten auf einem System zu identifizieren, Änderungen automatisch zu genehmigen und die Whitelist-Datenbank entsprechend aktuell zu halten. In einer ordentlichen AWL-Lösung ist es selten nötig einzelne Dateien der Whitelist manuell hinzuzufügen oder gar zu löschen. Änderungen, wie z.B. das Installieren eines neuen Softwarepakets bringen diese Lösungen nicht mehr dazu alles als unbekannt zu blockieren. Moderne AWL-Lösung macht das Management der Whitelist so automatisch und zeitsparend wie möglich.Vorurteil Nummer 3:

Application Whitelisting setzt jeden Nutzer der Gnade der Administratoren aus.

Vorurteil Nummer 4:

Entwickler können ihrer Arbeit nicht mehr nachgehen

Der einfachste Weg, Entwickler zu integrieren, ist den generierten Code zu signieren. Wenn ein Entwickler zum Beispiel Visual Studio für die Entwicklung verwendet, bedeutet das Vertrauen in Signatur mit der Visual Studio jedem kompilierten Code unterschreibt, dass jeder so signierte und ausführbare Code automatisch zur Whitelist-Datenbank hinzugefügt und zur Ausführung freigegeben werden kann.

Andere Lösungsansätze sind sogenannte Lernbenutzer. Das Anstarten einer unbekannten Software wird statt mit dem angemeldeten Nutzer einfach mit einem speziell berechtigten AD Nutzer durchgeführt. Alles was im Nutzerkontext dieses Lernbenutzers ausgeführt wird darf auch auf die Whitelist aufgenommen werden.

Eine komplett andere Möglichkeiten bietet die physische Trennung von Entwicklungsumgebungen vom Rest des Netzes. In einer DMZ braucht man keinen Schutz durch die AWL Lösung.

Vorurteil Nummer 5:

Application Whitelisting verlangt die komplette Konzipierung eines Netzwerks zu ändern.

Auch bei diesem Vorurteil kann nur wiederholt werden: für eine schlechte AWL Lösung mag das zutreffen. Ein gutes Whitelisting Produkt arbeitet nahtlos mit der bestehenden Netzwerk- und Hardwarearchitektur zusammen und integriert sowohl Softwareverteilung als auch Systemmanagement. Denn eine Whitelisting Lösung muss lediglich mit den verwendeten Tools bekannt gemacht werden, alles andere geschieht dann automatisch.Vorurteil Nummer 6:

Application Whitelisting und bestehende Antivirus Lösungen können nicht parallel betrieben werden.

Es gibt keinen Grund, warum Whitelisting und das Blacklisting von Virenscannern nicht parallel arbeiten sollten. Es wird sogar häufig die Empfehlung ausgesprochen beide zur gleichen Zeit zu verwenden. AWL schützt proaktiv vor Zero-Day-Angriffen, die Virenscanner andernfalls durchlassen würden. Der Virenscanner kann von der Whitelist blockierte Schadsoftware schließlich von den Endpoints entfernen, ohne dass irgendjemand dafür einen Finger rühren muss. Aus technischer Sicht sollten alle AWL-Lösungen neben allen Blacklist-Lösungen gut funktionieren. Ob es tatsächlich sinnvoll ist beide parallel zu betreiben ist wahrscheinlich eine Frage der Einstellung und der finanziellen Mittel. Der Schutz den Whitelisting bietet macht den Virenscanner überflüssig.Vorurteil Nummer 7:

Application Whitelisting kann durch Skripte leicht umgangen werden.

Das ist einfach nur falsch. Jedes moderne AWL Produkt wird die Fähigkeit beinhalten, bestimmte Programme (Interpreter) in der Nutzung zu beschränken. Diese Option wird Application Control genannt. Nur bestimmte User wie Administratoren beispielsweise sind über Application Control in der Lage einen Interpreter wie PowerShell überhaupt auszuführen. Alle anderen User können das für das Skript notwendige Programm erst gar nicht ausführen. Es gibt sogar Lösungen die sämtliche Skripte verweigern können, jedoch wird diese Option nur in den seltensten Fällen überhaupt aktiviert, da das Blockieren von Skripten mit unter zu Problemen führt, die vorher nicht abzusehen sind. Skripte stellen überdies auch keine permanente Bedrohung für einen Endpoint dar, sobald der betroffene PC auf dem ein schadhaftes Skript läuft neu gestartet wird, ist auch das Skript wieder inaktiv.Vorurteil Nummer 8:

Anwendungen die bereits auf der Whitelist stehen können genutzt werden um das Whitelisting zu umgehen.

Ähnlich wie bei der potenziellen Bedrohung durch Skripte würden ernstzunehmende Hersteller einen so offensichtlichen Weg die eigene Sicherheitslösung zu umgehen nicht in ihre Produkte einbauen. Obwohl Betriebssystemkomponenten natürlich ausgeführt werden dürfen, so sind diese oft nur für den Start eines Angriffs in Verwendung. Der Code der den tatsächlichen Angriff dann ausführen soll, kann wiederum nicht gestartet werden da er unbekannt ist.Vorurteil Nummer 9:

Application Whitelisting kann während Änderungen an Systemen umgangen werden.

Dieses Vorurteil ist auf die Funktionsweise früherer AWL-Lösungen zurückzuführen. Wenn der Administrator eine genehmigte Systemänderung vornimmt, wie z.B. die Installation eines neuen Softwarepakets, wurden die Schutzvorkehrungen vorübergehend aufgehoben, so dass die Änderungen erlernbar werden. Während dieses genehmigten Lernprozesses könnten schädliche Programme die auf die Whitelist angelernt wurden gemäß der aktualisierten Whitelist ausgeführt werden. Moderne AWL-Lösungen aber lernen nur noch die Änderungen die durch die neuen Bestandteile des Updates angefragt werden und prüfen diese gleichzeitig. Parallel ausgeführte Schadprogramme werden als unbekannt oder als bekannt und schädlich blockiert.Vorurteil Nummer 10:

Application Whitelisting benötigt sehr viel Performance.

Diese Behauptung ist bei keiner AWL-Lösung zutreffend. Dies gilt insbesondere im Vergleich zum Overhead, der bei Blacklist-Lösungen anfällt. Damit ein Virenscanner eine Datei überprüfen kann, um diese zuzulassen oder zu blockieren, muss im einfachsten Fall der gesamten Dateiinhalt mit einer Signaturdatenbank für jede jemals identifizierte Malware-Variante abgeglichen werden. Das ist keine leichte Aufgabe und es ist das, was die CPU auf jedem System wo der Virenscanner läuft tun muss, um eine Schutzfunktion zu gewährleisten.Damit ist noch nicht auf wesentlich aufwändigere Prüfmethoden wie Sandboxing, heuristische Analysen oder Deep Learning eingegangen worden. Zudem muss der Virenscanner immer alle Dateitypen prüfen, Sie geben also immer einen Vollzugriff auf alle Ihre Daten.

Bei AWL muss das Binary einer ausführbaren Datei nur einmalig durch durch einen Algorithmus in einen Hash umgewandelt werden. Diese Methode ermöglicht die eindeutige Identifizierung des Programms, weil jedes Programm einen anderen Hash ergibt. Man kann sich das ganze vereinfacht wie eine Quersumme vorstellen bzw. wird oft vom elektronischen Fingerabdruck des Programms gesprochen. Dieser Hash wird dann einfach an die Whitelist Datenbank gesendet und abgeglichen. Wenn der Hash nicht auf der Whitelist ist, wird das Programm welches diesen Hash erzeugt blockiert. Dieser Vorgang dauert weder lange (ca. 30ms) noch benötigt das Erzeugen des Hashs viel Performance.

Fazit

Dieser Ausschnitt an Vorurteilen beleuchtet nur die am meisten genannten im Zusammenhang mit Application Whitelisting Lösungen im Allgemeinen und seculution im speziellen. Anhand dieser 10 Vorurteile kann man allerdings sehr gut klar machen, dass diese entweder nicht mehr zutreffend oder komplett aus der Luft gegriffen sind. Inzwischen wird Whitelisting sogar als primäre Antivirus Lösung noch vor Virenscannern empfohlen, da die Bedrohungslage heutzutage eine andere Herangehensweise in der IT-Sicherheit benötigt.SecuLution auf der it-sa 2018: Neues Release mit Höchstmaß an Virenschutz Werl/Nürnberg, 4. September 2018 – SecuLution, ein führender ...

Pressemitteilung 04.09.2018

SecuLution auf der it-sa 2018: Neues Release mit Höchstmaß an Virenschutz

Werl/Nürnberg, 4. September 2018 – SecuLution, ein führender Anbieter für Application-Whitelisting-Lösungen, präsentiert auf der diesjährigen it-sa (9. bis 11. Oktober 2018) in Nürnberg die neue Version seiner patentierten Endpoint-Security- und Antivirus-Software „SecuLution“. Das aktuelle Release punktet gleich in zweifacher Hinsicht: Der Administrationsaufwand geht gegen Null, und es liefert gleichzeitig ein besseres Schutzniveau, als es sämtliche Virenscanner bieten.Zur Pressemitteilung

Entdeckt in einem Tweet. Zahl der Woche: "Durchschnittlich 180 Tage vergehen durchschnittlich bis eine Schadsoftware im Netzwerk ent...

#ZahlDerWoche

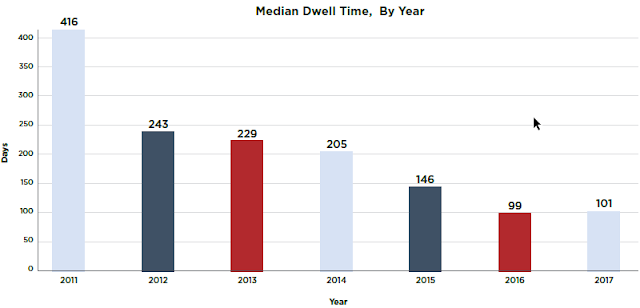

Entdeckt in einem Tweet. Zahl der Woche: "Durchschnittlich 180 Tage vergehen durchschnittlich bis eine Schadsoftware im Netzwerk entdeckt wird." Twitterte ein deutscher Virenscanner Hersteller. Das sind Zahlen die FireEye in seinem aktuellen M-Trends Report für 2017 der EMEA Region bescheinigt.

Jetzt fragen wir uns doch ernsthaft: Warum sollte man so ein Ergebnis veröffentlichen wollen, wo doch überall die Virenscanner sich gegenseitig mit Erkennungsraten übertrumpfen und in den vergangenen drei Jahren allen Nutzern glaubhaft versicherten alles im Griff zu haben.Nun aber zu diesem Report. Man kann das Ganze hübsch aufbereitet hier einsehen oder herunterladen. Auch ohne die Angabe seiner Kontaktdaten.

Lediglich in Amerika sind die Tage von der Attacke bis zur Erkennung weniger geworden im Vergleich zum Vorjahr (99 Tage 2016 vs. 75,5 Tage 2017, Abb. 1). Von den APAC Ländern gar nicht zu reden (172 Tage 2016 vs. 498 Tage 2017, Abb. 1). Interessant werden diese Zahlen wenn man sich die Datenquellen anschaut, denn wir wissen ja man soll keiner Statistik glaube, die man nicht selbst manipuliert hat. Wir haben uns dann mal diesen Report näher angeschaut, weil uns das zusammen mit allen Marketing Versprechen und den hoch angepriesenen Next Generation IT-Security Lösungen doch sehr gegenläufig erscheint.

|

| Abbildung 1 | Quelle´: FireEye M-Trends 2018 |

Eine Player aus der scheinbar unendlichen Reihe der Sicherheits Software Hersteller attestiert allen Produkten in diesem Report quasi die Unfähigkeit. Die untersuchten Unternehmen können nur sehr träge auf Sicherheitsrelevante Vorfälle reagieren. Scheinbar der Beleg dafür, dass sie den Marketing-Gags der Hersteller von IT-Security Produkten auf den Leim gegangen sind. Nicht genug damit, die Unternehmen können "durchschnittlich 180 Tage" nicht sagen dass in Ihrem Netzwerk eine Schadsoftware ihr Unwesen treibt.

Ebenfalls wichtig in diesem Zusammenhang, wie viele Datenpunkte werden zur Bildung dieser Ergebnisse herangezogen (Abb. 2)?

| |

|

Es werden insgesamt 8 Industriezweige untersucht, plus ein nicht weiter definierter Datenpunkt, der mit "Other" betitelt ist, allerdings mit 15% einen sehr großen Umfang innerhalb der insgesamt 9 Quellen einnimmt.

Weiterhin lässt sich aus der Aufschlüsselung der Industriezweige jeweils einen sehr abweichende Zahl der beobachteten Regionen erkennen (Abb. 3).

Ein Beispiel, der Finanzsektor. In Nord und Süd- Amerika (Americas) nimmt dieser Sektor 17% des Datenpunktes ein. In den APAC Staaten sind es 39% und in der EMEA Region 24%, also irgendwo zwischen den anderen beiden.

Die krasseste Abweichung zeigt der Gesundheitssektor mit 12% Americas, und lediglich 2% in den Regionen APAC und EMEA. Alleine diese Tatsache verfälscht die Ergebnisse in eine Richtung die weniger aussagekräftig ist als man von einer solchen Untersuchung erwarten würde. Aber manchmal hat man eben aus bestimmten Branchen mehr Daten als aus anderen. Immerhin kann man sich als denkender Mensch diese Zahlen hier ansehen und sich dann selbst überlegen was man davon hält.

| |

|

Nun weiß man wie viel Prozent in welchem Industriezweig denn vermehrt beobachtet wird und auch in das Reporting als Datensatz eingeflossen ist. Man findet aber an keinem einzigen Punkt im Bericht die absolute Größe der Datenpunkte, also die Menge der Unternehmen die hier untersucht werden. Woher weiß man zum Beispiel, dass die Zahlen für Nord- und Südamerika nicht wesentlich größeren absoluten Mengen von Unternehmen entsprechen und somit größere Ausreißer hier nicht so ins Gewicht des Gesamtergebnisses fallen?

Da FireEye eine amerikanische Firma ist, wird sie dem durchführenden Tochteruntenehmen Mandiant vermehrt Zugriff zu Daten der Region verschaffen können. Entsprechend kann man für die Regionen EMEA und APAC mutmaßlich nur auf wesentlich dünner besetzte Datenpunkte schauen. Das alleine führt dazu, dass eine Region (Americas) im Vergleich zu anderen Regionen vergleichsweise gut abschneidet.

Insgesamt sagt dies aber rein gar nichts über die nachträglich auch noch angezeigte Zeit für die globale Reaktion in Unternehmen beim Entdecken von Schädlingen aus. Hier wird exakt das gleiche getan wie bereits bei den extrem unterschiedlich repräsentierten Datenpunkten der drei Regionen.

Die Bandbreite der Reaktionszeiten wird stumpf aufaddiert und dann durch drei geteilt. Tadaaaa! Weltweit ist die Zeit von der Infektion bis zum Entdecken eines Angriffs seit 2016 "nur" um zwei Tage gestiegen. Auf 101 Tage (Abb. 4). Wo ist die Nachricht die es Wert wäre verbreitet zu werden?

101 Tage weltweiter Durchschnitt vom Angriff bis zur Erkennung? Ernsthaft?

| |

|

Das sind über drei Monate, 14 Wochen, OHNE Erkennung. Ausreißer wie die APAC Daten (498 Tage oder über 16 Monate) mal außen vorgelassen und die recht bescheidene Gesamtgrundlage ebenfalls.

Aber jetzt kommt das Beste. Die Art der Erkennung wird jetzt noch aufgeschlüsselt (Abb. 5). In "Interne Erkennung", "Externe Benachrichtigung" und "Alle Benachrichtigungen". Denn hier liegt endlich der "große Erfolg". Die internen mittlere Erkennungszeit liegt nämlich gegen den Trend um 80 Tage unter der des Vorjahres. Ob das stimmt, muss man sich allerdings selber heraussuchen, die Vergleichszahlen werden in diesem Report nämlich erst gar nicht aufgeführt. Es wird lediglich im Fazit darauf hingewiesen.

| |

|

Also weiß man jetzt, dass eigentlich weltweit neue Schädlinge generell schlechter erkannt werden, aber die interne Erkennungsrate sich zum Glück wesentlich verbessert hat. Was im Umkehrschluss nur heißt, wir erhalten viel weniger Informationen über Angriffe von Extern und erkennen intern inzwischen besser dass etwas verkehrt ist. Unterm Strich aber ist 2017 weltweit wieder schlechter bei der Erkennungsrate (Abb. 6). Was ein Ergebnis.

| |

|

Weiterführende Links:

How to tell when statistics are bullshit – https://www.vice.com/en_us/article/5g9evx/statistics-more-or-less-tim-harford

FireEye M-Trends Report 2018 – https://www.fireeye.com/current-threats/annual-threat-report/mtrends.html

Die Anforderungen an Industrie 4.0 sind von Branche zu Branche unterschiedlich. Allen gemein ist die Herausforderung die immer dichter v...

Pressemitteilung 16.08.2017

Die Anforderungen an Industrie 4.0 sind von Branche zu Branche unterschiedlich. Allen gemein ist die Herausforderung die immer dichter vernetzten Dienste effektiv gegen Angriffe zu schützen. Das Whitelisting von Applikationen bietet dieses Potenzial.

Was für eine Messe, was für ein super Publikum, was für eine beeindruckende Location. Doch wie unbekannt Application Whitelisting auch...

Info Security Europe 2017 – Ein Fazit

Was für eine Messe, was für ein super Publikum, was für eine beeindruckende Location.

Doch wie unbekannt Application Whitelisting auch im internationalen Business noch ist, bestärkt uns weiter unermüdlich auf Fachmessen und Vorträgen Aufmerksamkeit für SecuLution und unsere gleichnamige Application Whitelisting Software zu wecken.Die Londoner Olympia Hall aus dem späten 19. Jahrhundert liegt im Westen von Londons Zentrum, genauer gesagt zwischen Hammersmith und Kensington. Bereits am ersten Tag war der Besucheransturm überwältigend, trotz typischem Londoner Regenwetter.

SecuLution war dieses Jahr das erste mal als New Exhibitor auf der Galerie der beeindruckenden Halle mit dabei. Unser Eckplatz, in der Nähe der Treppen hat natürlich geholfen interessierte Besucher mit unserer Application Whitelisting Lösung vertraut zu machen. Dennoch waren wir überwältigt vom Besucheransturm und den sehr gut vorbereiteten Besuchern an diesem ersten Tag, ebenso wie an den Folgetagen.

Unsere Tech Showcases auf einer der vielen Bühnen, waren ebenfalls oft Stein des Anstoßes für Interessenten, sich unsere Lösungen genauer anzuschauen. Ein Video hierzu folgt in den nächsten tagen ebenfalls.

Wir konnten viele neue Kontakte knüpfen und hatten eine großartige Woche in London. Die Info Security Europe wird auch 2018 eines unserer Ziele sein. Bis dahin haben wir eine Menge zu tun, freuen uns aber trotzdem das Thema Applicaion Whitelisting auch an unsere internationalen Interessenten und Kunden heran tragen zu können.

Eigentlich sind wir gerade dabei unseren nächsten Messeauftritt in London vom 6. bis 8. Juni vorzubereiten. Gestern Abend am 12. Mai erre...

Ihr Computer ist geschützt! – Oder: Told you so!

Eigentlich sind wir gerade dabei unseren nächsten Messeauftritt in London vom 6. bis 8. Juni vorzubereiten. Gestern Abend am 12. Mai erreichten uns jedoch erste Berichte aus England, es seien einige Krankenhäuser wegen eines Ransomware-Befalls nicht mehr in der Lage den Betrieb aufrecht zu erhalten. Soweit heutzutage nichts ungewöhnliches. Leider.

Am Morgen des 13.Mai jedoch sahen die Meldungen schon ganz anders aus. Nicht nur England und Krankenhäuser dort sind betroffen. Ganze Großkonzerne wie die Deutsche Bahn sind befallen und zwar von ein und derselben Ransomware mit dem passenden Namen #WannaCry (Abwandlungen wie #WanaCrypt0r und #wannacryptor bezeichnen ebenfalls diese Malware).

Warum ist das so fragen sich Reisende, Patienten und Arbeitnehmer? Hat nicht die Ransomwarewelle 2016 die Unternehmen und Betreiber öffentlicher und kritischer IT Infrastrukturen zu einem Umdenken bewogen und es werden Maßnahmen ergriffen die ein erneutes Szenario dieser Größenordnung verhindern?

Die Antwort ist schlicht und ergreifend: Nein.

Warum ist das so? Vor allem liegt es daran, dass immer noch der Satz gilt: Geld regiert die Welt. Sicherheit kostet Geld und verdient, auf den ersten Blick, kein Geld. Also wird nicht, oder nur halbherzig "etwas getan" damit alle sich wieder dem zuwenden können was wirklich zählt. Geld verdienen. Es wird uns schon nicht treffen.

Das ist sehr verallgemeinert, zugegeben. Allerdings ist das unserer Meinung nach der Kern des Problems. Nicht Antiviren-Software Hersteller sind Schuld weil sie es nicht schaffen, einem Prinzip das so alt ist wie der Computer selbst, die Erkennung von unzähligen Schadsoftware Varianten beizubringen. Auch nicht das Marketing dieser Hersteller, das genau das tut was alle tun. Richtig Geld verdienen, indem Neues mit tollen Versprechen gezeigt und pompös verkauft wird.

Punchline "Ihr Computer ist geschützt"

Diese Hersteller tun das, weil alle, die gerade massenhaft Geld und Vertrauen verlieren, nur eines wollen: Sparen wo es geht.

Neue Sicherheitskonzepte oder gar etwas effektiveres als einen Virenscanner einführen? Zu teuer, zu aufwändig, brauchen wir nicht. Getreu dem Motto, "Das haben wir schon immer so gemacht." Uns wird es schon nicht treffen und wenn doch, dann wird es schon nicht so schlimm sein, ist eben ein kalkuliertes Risiko heutzutage.

Gelernt haben weder Finanzmärkte nach einer Krise, noch lernen Unternehmen heute wenn es um ihre Netzwerke und deren Sicherheit geht. Doch ist das wirklich überall so?

Wir als Hersteller einer effektiven Lösung gegen Ransomware und Co. sehen auch das Gegenteil. Das Umdenken in Unternehmen und bei Betreibern kritischer Infrastrukturen. 2016 war ein tolles Jahr für uns und unsere Kunden. Und ja, natürlich haben wir Geld verdient. Wir investieren dieses Geld und unseren neuen Erfahrungen aus immer mehr Netzwerken in eine Sicherheitslösung die sich ständig weiterentwickelt und am Puls der Zeit bleibt. Wir haben Unternehmen wirklich geholfen zu sparen, und das nicht auf Kosten Ihrer Mitarbeiter und Kunden. Es wird neben Geld was nicht für Betriebsausfälle, Datenwiederherstellung und für überarbeitete Administratoren ausgegeben wird auch Stress eingespart. Durch die real geschaffene Sicherheit und auch die damit verbundene gesteigerte Produktivität, wird sogar das getan was alle am liebsten machen. Geld verdienen!

Zugegeben, wir retten die Welt nicht. Aber wir haben 2016 bewiesen, dass Ransomware gegen SecuLution keine Chance hatte und es 2017 auch nicht haben wird. Dafür tun wir alles.

Europas wichtigste Fachmesse für Gesundheits IT geht nach drei Tagen am 27.4.2017 zu Ende. Neben den klassischen Angeboten für IT-Lös...

Pressemitteilung 05.05.2017

Europas wichtigste Fachmesse für Gesundheits IT geht nach drei Tagen am 27.4.2017 zu Ende. Neben den klassischen Angeboten für IT-Lösungen in Krankenhäusern und Gesundheitseinrichtungen, ist nach 2016 der Bereich Netzwerksicherheit und Endpoint-Protection verstärkt in den Fokus der Unternehmen im Gesundheitssektor gerückt.

Europas wichtigste Fachmesse für Gesundheits IT geht nach drei Tagen am 27.4.2017 zu Ende. Neben den klassischen Angeboten für IT-Lös...

Berlin, conhIT 2017 – Ein Fazit

Europas wichtigste Fachmesse für Gesundheits IT geht nach drei Tagen am 27.4.2017 zu Ende. Neben den klassischen Angeboten für IT-Lösungen in Krankenhäusern und Gesundheitseinrichtungen, ist nach 2016 der Bereich Netzwerksicherheit und Endpoint-Protection verstärkt in den Fokus der Unternehmen im Gesundheitssektor gerückt.

Nicht nur für Mediziner und Verwalter bot die conhIT also interessante Lösungen, auch die zahlreichen Mitarbeiter der IT-Abteilungen kamen voll auf ihre Kosten. Unter anderem an unserem Stand in Halle 3.2, wo sich Interessenten, Vertriebspartner, aber auch Studenten und Mitbewerber über Application Whitelisting zur Absicherung gegen unerwünschte Schadsoftware informierten.

Doch der Reihe nach. Bereits 2016 war SecuLution als Mitaussteller auf der conhIT. Nach den durchweg positiven Reaktionen und vielen Neukunden im vergangenen Jahr, haben wir unser Engagement auf der conhIT erweitert. 2017 ist SecuLution mit einem komplett neu gestalteten, eigenen Messestand vertreten.

Interessierte Besucher konnten an zwei Demo-Points die SecuLution Application Whitelisting Suite in Aktion erleben und bekamen ihre Fragen von unserem Messeteam rund um Geschäftsführer Torsten Valentin beantwortet. Hier haben sich vor allem die zahlreichen Studenten der Studienrichtungen eHealth IT, medizinische Informatik und Bioinformatik intensiv mit dem Ansatz des Application Whitelisting auseinandergesetzt. Kritische Fragen zu Schwachstellen und immer wieder bereits bekannte Gesichter mit neuen Fragen kamen zu uns.

"Sind Hash-Kollisionen wie die jüngst gefundenen bei SHA1 und natürlich auch MD5 nicht ein sicherheitsrelevantes Risiko wenn ihre Software nur anhand von Hashwerten ein Programm prüft?"

"Was passiert denn wenn ich als Angreifer den Server mit der Whitelist ausschalte oder in irgendeiner Form vom Netzwerk isoliere? Dann wären die Clients doch schutzlos weil nichts mit der Whitelist geprüft werden kann, oder?"

"Ich habe da nochmal drüber nachgedacht, wie sieht das eigentlich aus wenn ich Schadsoftware mit USB Sticks direkt ins Netzwerk bringe?"

Diese und andere Fragen zeigen, dass die zukünftigen Mitarbeiter sich intensiv mit der Materie auseinandersetzen. Die Branche kann stolz sein auf die kommende Generation von IT Spezialisten.

Doch nicht nur Studenten zeigten besonderes Interesse. Auch die gut besuchte Messeführung, die am ersten Tag bei uns Station machte und Geschäftsführer Torsten Valentin gebannt zuhörte, brachte zahlreiche Interessenten zu uns. Einer der Teilnehmer berichtete sogar, er habe IT-Sicherheit gar nicht auf seiner Agenda für die conhIT und wurde durch unsere Lösung positiv überrascht.

- Whitelisting kann nicht nur in statischen Netzwerken eingesetzt werden, tägliche Updates und Patches stellen keine Hindernisse für die Funktionsweise dar.

- Große Teile der Software erledigen automatisiert ihre Aufgaben, der Administrationsaufwand reduziert sich dadurch erheblich.

- Administratoren haben wieder Kontrolle über die im Netzwerk genutzte Software.

- Ausfallzeiten und Schäden durch unerwünschte Software gehören mit Whitelisting der Vergangenheit an.

Hier noch einige Eindrücke von der conhIT 2017:

18,9 Prozent der Unternehmen in Deutschland waren bereits Opfer eines Spionagefalls oder waren von Informationsabfluss betroffen. Das Ri...

Industriespionage kostet die deutsche Wirtschaft Milliarden

18,9 Prozent der Unternehmen in Deutschland waren bereits Opfer eines Spionagefalls oder waren von Informationsabfluss betroffen.

Das Risiko von Industriespionage wird deutlich unterschätzt. Obwohl über 80 Prozent der Befragten glauben, dass das Risiko für Industriespionage weltweit ansteigen wird, glauben nur 33,7 Prozent, dass die Gefahr auch für ihr eigenes Unternehmen steigen wird.

Für die deutsche Wirtschaft entstehen durch Spionage jährlich Schäden in Milliardenhöhe. Insgesamt 64,4 Prozent aller geschädigten Unternehmen hatten auch einen finanziellen Schaden zu verzeichnen. Die Schäden reichten von 10.000 Euro bis über eine Million Euro je Schadensfall. Rechnet man dies hoch auf alle Unternehmen in Deutschland, ergibt sich eine Schadenssumme von mindestens 2,8 Milliarden Euro.

Das Ziel der Spionage waren meistens technische Innovationen bzw. das Know-how bei den Produktionsabläufen.

Bei den geschädigten Unternehmen sind die Branchen Automobil/Luftfahrzeug/Maschinenbau mit 26,9 Prozent sowie Eisen/Stahl/Metallverarbeitung mit 21,8 Prozent am häufigsten betroffen.

Der Informationsabfluss durch eigene Mitarbeiter scheint eine der größten Gefahren zu sein. Von den geschädigten Unternehmen hatten 20,3 Prozent im eigenen Betrieb einen Verrat von Interna an Unberechtigte zu beklagen.

Der Hackerangriff ist die zweithäufigste Form der illegalen Attacken auf Unternehmen. Hier meldeten 14,9 Prozent der geschädigten Unternehmen, dass ihre IT–Systeme bereits von einem eingeschleusten Spionageprogramm bzw. einem Hackerangriff betroffen waren.

Die wenigsten Unternehmen achten darauf, ihre vertraulichen Gespräche an einem geschützten Ort durchzuführen. So war das Abhören von Besprechungen mit 10,7 Prozent eine weitere sehr häufige Form der Spionage. Die geschädigten Unternehmen hatten damit einen Informationsabfluss durch einen sogenannten Lauschangriff zu verzeichnen.

In vielen Fällen ist es relativ einfach, an Details von Neuentwicklungen zu gelangen: durch Aushorchen argloser Mitarbeiter. Der richtige Ansprechpartner sowie ein paar geschickt formulierte Fragen genügen und schon gelangen die streng geheimen Informationen ungefiltert an die Konkurrenz. Durch die immer noch höchst gebräuchliche Form des „Social Engineering“ kamen 8 Prozent der betroffenen Unternehmen zu Schaden.

Diese Zahlen sind nicht aktuell, sondern aus einem Bericht aus dem Jahr 2007. Wer jetzt noch glaubt es sei besser geworden der irrt sich gewaltig. Nicht nur Ransomware Wellen wie im Jahr 2016 oder Ransomware as a Service Angebote, die es quasi jedem ermöglichen seine eigene, einzigartige Schadsoftware ohne Programmierkenntnisse über das Internet zu verbreiten, sondern auch die immer noch zum Teil völlige Arglosigkeit wie Mitarbeiter in Unternehmen und die Unternehmen selber Ihre Infrastrukturen vor Angriffen schützen, bieten nach wie vor beste Chancen um einem erfolgreichen Angriff zum Opfer zu fallen.

This one is just in. Ein neuer Schadcode mit dem klangvollen Namen #Goldeneye treibt sein Unwesen in Bewerbungs E-Mails. Wir möchten dies...

#Goldeneye reloaded

This one is just in. Ein neuer Schadcode mit dem klangvollen Namen #Goldeneye treibt sein Unwesen in Bewerbungs E-Mails. Wir möchten dieses Ereignis nutzen um ein wenig über die Funktionsweise einer Application Whitelist und dem Vorgehen einer Schadsoftware wie #Goldeneye zu informieren.

Denn #Goldeneye erfindet das Rad nicht neu. Es greift nur gezielt die Personalabteilungen mit einer getürkten Bewerbung an, in der eine XLS Datei und teilweise auch ein PDF mit Bewerberdaten enthalten sind. Öffnet man die XLS Datei wird man dazu aufgefordert die Makros zu aktivieren. Jetzt kann über ein Script die eigentliche Schadsoftware nachgeladen und angestartet werden.

Dieser Mechanismus ist nichts neues, nur das Ziel ist jetzt die Personalabteilung von Unternehmen. Denn Bewerbungen werden dort immer empfangen. Social Engineering eben.

SecuLution schützt hier mit der Positivliste. Das bedeutet zwar, dass über die aktivierten Makros die Schadsoftware geladen werden kann, allerdings hindert der Abgleich des generierten Hashwertes mit der Positivliste die Schadsoftware an der Ausführung. Der Nutzer erhält lediglich die Nachricht, dass das Programm welches gerade ausgeführt werden sollte nicht auf der Whitelist steht und somit auch keinen Schaden anrichten kann.

Virenscanner haben gerade mit neuen Schadcodes ihre Probleme, da sie die brandneuen Schädlinge nicht kennen, sondern sich gerade noch komplett auf #Locky und Co. konzentrieren. Signaturen die vor #Goldeneye schützen haben sie nicht, so kann der Virus in den ersten Stunden nach seinem Auftauchen bereits massenhaft Systeme infizieren und ungestört arbeiten. Der Schaden ist entstanden.

Mit SecuLution bleibt alles beim alten. Ohne Signaturupdates oder aufwändige Netzwerkscans.

Für mehr Informationen zu #Goldeneye geht es hier zum Artikel von heise.de.

Sie sichern Ihr Netzwerk mit höchster Wahrscheinlichkeit gegen Angriffe von außen ab, das ist gut so. Tun Sie das auch mit aktueller Te...

Scannen Sie noch oder erlauben Sie schon?

Doch wie schützt man sich effektiver als mit den heute gängigen und leider auch komplizierten Verfahren wie Verhaltensanalyse, ständigen Paket-Scans und ressourcenfressender Netzwerküberwachung?

Wie verhalten Sie sich an Ihrer Haustür? Sie lassen nur Personen in Ihr Haus die Sie kennen und denen Sie vetrauen. Würden Sie hier agieren wie ein Virenscanner würden Sie ständig auf eine Liste von bekannten Straftätern schauen wenn es klingelt. Für den Fall, dass ein Unbekannter vor Ihnen steht der nicht auf der Liste ist, lassen Sie ihn ein und beobachten wie er sich verhält.

So sichern Unternehmen heute ihr Netzwerk.

Folge SecuLution

Immer Informiert über Events, Aktionen und Produktverbesserungen: