https://www.spiegel.de/netzwelt/netzpolitik/gehackt-an-weihnachten-bsi-warnt-vor-besonderer-gefahr-an-den-feiertagen-a-a35eb9ba-f2af-48a5-90...

Sie finden uns in Halle 7, Stand 510. Wir freuen uns auf den persönlichen Austausch rund um das Thema Datensicherheit und der einfachen Anwe...

Die Hacker, die im September 30 Server der Universitätsklinik Düsseldorf lahmlegten, konnten sich bereits Anfang des Jahres unbemerkt eine...

Ein vermeidbarer Super-GAU

Die Hacker, die im September 30 Server der Universitätsklinik Düsseldorf lahmlegten, konnten sich bereits Anfang des Jahres unbemerkt eine Sicherheitslücke zunutze machen. Für die Klinik, deren IT Stand heute weiterhin nicht voll einsatzfähig ist, ein Desaster. Dabei hätte die Katastrophe mit der richtigen Security-Lösung verhindert werden können.

Schwachstelle blitzschnell ausgenutzt

Vor der Application Whitelist hätte DoppelPaymer kapituliert

Hätte das Desaster verhindert werden können? Die Antwort lautet grundsätzlich: Ja! Die entscheidende Frage ist: womit? Hier mögen dem Windows-Nutzer zunächst die ATP-Abwehrmechanismen von Microsoft in den Sinn kommen. Man mag sich gerne den entsprechenden Blogeintrag zu Gemüte führen und hoffen, dass einem danach nicht der Kopf raucht. Bedeutend einfacher - und mit Garantie - hätte SecuLution Application Whitelisting geschützt. Das Whitelisting-Prinzip bietet weder Ransomware wie DoppelPaymer noch anderen Schadprogrammen auch nur die geringste Chance, sich ins IT-System zu manövrieren. Es ist fatal genug, dass der Angriff in Düsseldorf überhaupt passieren konnte. Die Pflicht aller IT-Sicherheitsspezialisten in Bereichen Kritischer Infrastrukturen sollte jetzt darin bestehen, ihr Securitykonzept auf den Prüfstand zu stellen. Es gibt keinen Grund, nicht den bestmöglichen Schutz vor Schadsoftware einzusetzen. Und der ist unstrittig Application Whitelisting.

Am 12.11.2018 titelte heise.de noch im Artikel zu einer neuen Trojanerwelle mit "Antiviren-Software schützt kaum" ( zum Artikel...

Antiviren-Software schützt kaum - Heise Security News

Am 12.11.2018 titelte heise.de noch im Artikel zu einer neuen Trojanerwelle mit "Antiviren-Software schützt kaum" (zum Artikel), in der selben Woche muss sich das Klinikum Fürstenfeldbruck eine Schadsoftware aus der besagten Familie eingefangen haben. Auch hier berichtet heise.de heute: Fürstenfeldbruck - Malware legt Klinikums-IT komplett lahm

Seit einer Woche wird in Fürstenfeldbruck nun schon auf Hochtouren gearbeitet, um die Schäden zu beheben. langsam läuft der Betrieb wieder an, Notfälle können wieder in die Klinik gebracht werden. Immer wieder erreichen Fälle wie dieser die News. Immer wieder raten Experten zur Absicherung von Endpoints mit modernen Antivirenprodukten. Doch was sind moderne Antivirenprodukte?

Next Generation

Die breite Masse der IT-Verantwortlichen wird diesen Begriff kennen und sogar eines oder mehrere der so benannten Produkte zum Arsenal seiner Maßnahmen gegen Infektionen wie in der aktuellen Schadsoftwarewelle zählen. Künstliche Intelligenz, Machine Learning, Algorithmen aus der aktuellsten Forschung zu neuronalen Netzen sollen hier den Kampf gegen die Bedrohung wirkungsvoll aufnehmen.Unterm Strich sind diese Lösungen jedoch immer nur so gut wie die Erkenntnisse, die hinter den Techniken stehen. Ist ein Verhaltensmuster oder eine Schadsoftware nicht als solche bekannt und verhält sich nicht gemäß der Vorgaben der Lösungen die als Next Generation beworben werden, passieren nach wie vor verhängnisvolle Fälle von Malware Infektionen die ganze Netzwerke komplett lahmlegen. Für Tage oder sogar Wochen.

Viele Firmen haben aus Ihren Erfahrungen oder den Meldungen der vergangenen Jahre gelernt und setzen bereits auf alternative Maßnahmen wie Application Whitelisting. All zu oft laufen die Ratschläge oder Empfehlungen der Verantwortlichen IT Mitarbeiter aber ins Leere. Budgetplanungen, Gleichgültigkeit oder Unwissenheit bei der Geschäftsführung sind hier häufig die Ursache. Viele Ratschläge der betriebseigenen Experten werden mit einer ablehnenden Haltung abgeschmettert oder auf die lange Bank geschoben. Getreu dem Motto: Wird schon nichts passieren.

Enge Budgets, taube Vorgesetzte, machtlose Fachleute

Buzzwords alleine sind noch keine effektive Absicherung von Endpoints und Netzwerken. Und doch erweisen sich die werbewirksamen Begriffe als probates Mittel, um über offensichtliche Schwächen der immer noch weit verbreiteten, auf Blacklisting basierenden Produkte, hinweg zu reden.IT-Fachkräfte wissen prinzipiell um diese Schwächen, jedoch stoßen sie häufig auf ablehnende Haltungen in Bezug auf die Einführung neuer Sicherheitsmaßnahmen oder bei der Ablösung bestehender Lösungen. Zusätzlich merken außerhalb der IT-Abteilung kaum Mitarbeiter und Vorgesetzte was in modernen Netzwerken täglich an Wartungsaufwand entsteht. Nur auf Grund von kleineren aber erfolgreichen Angriffen werden IT Mitarbeiter oft stundenlang von ihrer Arbeit abgehalten. Man könnte sagen, die IT-Verantwortlichen arbeiten mit den zu Verfügung stehenden Mitteln zu gut, um Schwächen sichtbar zu machen. Das die Verantwortlichen aber nicht selten am Rande des Möglichen agieren bleibt dabei verborgen. Denn wer macht seinen Job schon gerne schlecht und zeigt so sein Unvermögen im Umgang mit fachbezogenen Aufgabenstellungen und Problemen?

Keine Besserung in Sicht?

Seit Jahren kann man in der Presse lesen, dass auch namhafte Unternehmen sich immer wieder der Übermacht von Angreifern ergeben müssen. Hier haben aber nicht unbedingt die Verantwortlichen in der IT versagt, sondern die eingesetzten Lösungen die auf Grund der oben angeführten Gründe oftmals noch eingesetzt werden. Die Mentalität "Never change a running system" und der Glaube auf etablierte Lösungen zu setzen reiche aus, hat in der Vergangenheit bereits bewiesen nicht immer die beste Wahl zu sein. Vielmehr ist der ständige Wandel und der Einsatz neuer und auch einfacher Methoden oft der Schlüssel zum Erfolgreichen Kampf gegen neue Bedrohungen.Denn das Einzige was sich derzeit stetig wirklich entwickelt sind die Bedrohungen. Agiert man aber immer nur defensiv und verschafft sich nicht genügend Gehör ist man unweigerlich zum Scheitern verurteilt. Was nicht sein muss. Es gibt unterschiedliche Ansätze PCs und Netzwerke heute effektiv zu schützen, Virenscanner gehören einfach nicht mehr dazu. Eine Erkenntnis die (leider) oft zu spät kommt.

Recherchieren, testen, Erfahrungen sammeln

Auch wenn es im Alltag schwer fällt, Projekte abgeschlossen und Wartungsarbeiten durchgeführt werden müssen, wenn es um das Thema Sicherheit geht sollten Verantwortliche sich die Zeit nehmen den Markt nach Alternativen zu durchsuchen. Authentische Erfahrungsberichte zu Produkten lesen und auch den Kontakt zu den Herstellern suchen sind probate Mittel sich durch die Möglichen Lösungen zu wühlen. Viele Hersteller, darunter natürlich auch seculution, bieten kostenlose Teststellungen an. Support und persönliche Begleitung bei der Einrichtung, Inbetriebnahme und täglichen Arbeit stehen dabei fast ausnahmslos zur Verfügung.Oft ist bereits ein kurzer Test der Ausschlag für eine Entscheidung zur Veränderung, denn Lösungen wie Application Whitelisting sind nicht nur vom Funktionsprinzip einfach und überschaubar, auch im Alltag sind diese Lösungen sehr schnell integriert und konzeptbedingt effektiver als ihre etablierten Vorgänger.

Ein sehr schöner und lesenswerter Anstoß für alle ist dieser Artikel (englisch): The Six Dumbest Ideas in Computer Security

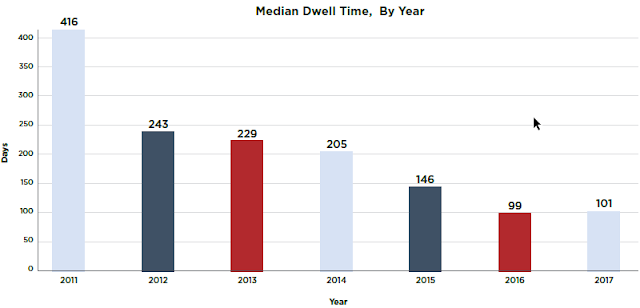

Entdeckt in einem Tweet. Zahl der Woche: "Durchschnittlich 180 Tage vergehen durchschnittlich bis eine Schadsoftware im Netzwerk ent...

#ZahlDerWoche

Entdeckt in einem Tweet. Zahl der Woche: "Durchschnittlich 180 Tage vergehen durchschnittlich bis eine Schadsoftware im Netzwerk entdeckt wird." Twitterte ein deutscher Virenscanner Hersteller. Das sind Zahlen die FireEye in seinem aktuellen M-Trends Report für 2017 der EMEA Region bescheinigt.

Jetzt fragen wir uns doch ernsthaft: Warum sollte man so ein Ergebnis veröffentlichen wollen, wo doch überall die Virenscanner sich gegenseitig mit Erkennungsraten übertrumpfen und in den vergangenen drei Jahren allen Nutzern glaubhaft versicherten alles im Griff zu haben.Nun aber zu diesem Report. Man kann das Ganze hübsch aufbereitet hier einsehen oder herunterladen. Auch ohne die Angabe seiner Kontaktdaten.

Lediglich in Amerika sind die Tage von der Attacke bis zur Erkennung weniger geworden im Vergleich zum Vorjahr (99 Tage 2016 vs. 75,5 Tage 2017, Abb. 1). Von den APAC Ländern gar nicht zu reden (172 Tage 2016 vs. 498 Tage 2017, Abb. 1). Interessant werden diese Zahlen wenn man sich die Datenquellen anschaut, denn wir wissen ja man soll keiner Statistik glaube, die man nicht selbst manipuliert hat. Wir haben uns dann mal diesen Report näher angeschaut, weil uns das zusammen mit allen Marketing Versprechen und den hoch angepriesenen Next Generation IT-Security Lösungen doch sehr gegenläufig erscheint.

|

| Abbildung 1 | Quelle´: FireEye M-Trends 2018 |

Eine Player aus der scheinbar unendlichen Reihe der Sicherheits Software Hersteller attestiert allen Produkten in diesem Report quasi die Unfähigkeit. Die untersuchten Unternehmen können nur sehr träge auf Sicherheitsrelevante Vorfälle reagieren. Scheinbar der Beleg dafür, dass sie den Marketing-Gags der Hersteller von IT-Security Produkten auf den Leim gegangen sind. Nicht genug damit, die Unternehmen können "durchschnittlich 180 Tage" nicht sagen dass in Ihrem Netzwerk eine Schadsoftware ihr Unwesen treibt.

Ebenfalls wichtig in diesem Zusammenhang, wie viele Datenpunkte werden zur Bildung dieser Ergebnisse herangezogen (Abb. 2)?

| |

|

Es werden insgesamt 8 Industriezweige untersucht, plus ein nicht weiter definierter Datenpunkt, der mit "Other" betitelt ist, allerdings mit 15% einen sehr großen Umfang innerhalb der insgesamt 9 Quellen einnimmt.

Weiterhin lässt sich aus der Aufschlüsselung der Industriezweige jeweils einen sehr abweichende Zahl der beobachteten Regionen erkennen (Abb. 3).

Ein Beispiel, der Finanzsektor. In Nord und Süd- Amerika (Americas) nimmt dieser Sektor 17% des Datenpunktes ein. In den APAC Staaten sind es 39% und in der EMEA Region 24%, also irgendwo zwischen den anderen beiden.

Die krasseste Abweichung zeigt der Gesundheitssektor mit 12% Americas, und lediglich 2% in den Regionen APAC und EMEA. Alleine diese Tatsache verfälscht die Ergebnisse in eine Richtung die weniger aussagekräftig ist als man von einer solchen Untersuchung erwarten würde. Aber manchmal hat man eben aus bestimmten Branchen mehr Daten als aus anderen. Immerhin kann man sich als denkender Mensch diese Zahlen hier ansehen und sich dann selbst überlegen was man davon hält.

| |

|

Nun weiß man wie viel Prozent in welchem Industriezweig denn vermehrt beobachtet wird und auch in das Reporting als Datensatz eingeflossen ist. Man findet aber an keinem einzigen Punkt im Bericht die absolute Größe der Datenpunkte, also die Menge der Unternehmen die hier untersucht werden. Woher weiß man zum Beispiel, dass die Zahlen für Nord- und Südamerika nicht wesentlich größeren absoluten Mengen von Unternehmen entsprechen und somit größere Ausreißer hier nicht so ins Gewicht des Gesamtergebnisses fallen?

Da FireEye eine amerikanische Firma ist, wird sie dem durchführenden Tochteruntenehmen Mandiant vermehrt Zugriff zu Daten der Region verschaffen können. Entsprechend kann man für die Regionen EMEA und APAC mutmaßlich nur auf wesentlich dünner besetzte Datenpunkte schauen. Das alleine führt dazu, dass eine Region (Americas) im Vergleich zu anderen Regionen vergleichsweise gut abschneidet.

Insgesamt sagt dies aber rein gar nichts über die nachträglich auch noch angezeigte Zeit für die globale Reaktion in Unternehmen beim Entdecken von Schädlingen aus. Hier wird exakt das gleiche getan wie bereits bei den extrem unterschiedlich repräsentierten Datenpunkten der drei Regionen.

Die Bandbreite der Reaktionszeiten wird stumpf aufaddiert und dann durch drei geteilt. Tadaaaa! Weltweit ist die Zeit von der Infektion bis zum Entdecken eines Angriffs seit 2016 "nur" um zwei Tage gestiegen. Auf 101 Tage (Abb. 4). Wo ist die Nachricht die es Wert wäre verbreitet zu werden?

101 Tage weltweiter Durchschnitt vom Angriff bis zur Erkennung? Ernsthaft?

| |

|

Das sind über drei Monate, 14 Wochen, OHNE Erkennung. Ausreißer wie die APAC Daten (498 Tage oder über 16 Monate) mal außen vorgelassen und die recht bescheidene Gesamtgrundlage ebenfalls.

Aber jetzt kommt das Beste. Die Art der Erkennung wird jetzt noch aufgeschlüsselt (Abb. 5). In "Interne Erkennung", "Externe Benachrichtigung" und "Alle Benachrichtigungen". Denn hier liegt endlich der "große Erfolg". Die internen mittlere Erkennungszeit liegt nämlich gegen den Trend um 80 Tage unter der des Vorjahres. Ob das stimmt, muss man sich allerdings selber heraussuchen, die Vergleichszahlen werden in diesem Report nämlich erst gar nicht aufgeführt. Es wird lediglich im Fazit darauf hingewiesen.

| |

|

Also weiß man jetzt, dass eigentlich weltweit neue Schädlinge generell schlechter erkannt werden, aber die interne Erkennungsrate sich zum Glück wesentlich verbessert hat. Was im Umkehrschluss nur heißt, wir erhalten viel weniger Informationen über Angriffe von Extern und erkennen intern inzwischen besser dass etwas verkehrt ist. Unterm Strich aber ist 2017 weltweit wieder schlechter bei der Erkennungsrate (Abb. 6). Was ein Ergebnis.

| |

|

Weiterführende Links:

How to tell when statistics are bullshit – https://www.vice.com/en_us/article/5g9evx/statistics-more-or-less-tim-harford

FireEye M-Trends Report 2018 – https://www.fireeye.com/current-threats/annual-threat-report/mtrends.html

Wie bereits in unserem Artikel zu Meltdown und Spectre vom 17. Januar beschrieben, gibt es eine Fülle an Informationen zum Thema.Die Es...

Meltdown, Spectre und Application Whitelisting

Wie bereits in unserem Artikel zu Meltdown und Spectre vom 17. Januar beschrieben, gibt es eine Fülle an Informationen zum Thema.Die Essenz ist, Meltdown und Spectre werden uns noch lange erhalten bleiben und Application Whitelisting schützt auch ohne Patches!

Tatsache ist, beide Sicherheitslücken können, da Sie Chip-Architekturbasiert sind, nur gelindert werden (mitigiert), zudem sind die betroffenen Funktionen (vorausahnende Berechnungen) Hauptbaustein der Geschwindigkeit moderner Prozessoren. Die Patches können also die Lücken nicht beheben, sondern lediglich die Ausnutzung erschweren und sie verlangsamen die gepatchten Systeme um bis zu 30%. Hochausgelastete Server die bereits ohne die Patches ausgelastet sind bereiten demnach Probleme in der Dienstbereitstellung und auch Virenscanner haben so ihre Probleme im Zusammenspiel mit den Updates.Zurück marsch, marsch.

So stoppte Microsoft am 9, Januar vorerst insgesamt neun Maßnahmen für AMD Systeme, bis alle Antivirus Hersteller einen bestimmten Registry Key wieder so angepasst hatten, dass die Updates auch ordentlich funktionierten. Quelle: heise.deVirenscanner machen Systeme eben nicht immer sicherer...

Inzwischen raten Microsoft und sogar Intel davon ab die Patches einzuspielen.

"Microsoft rät dazu, bei hoch belasteten Windows-Servern abzuwägen, ob der Patch nötig ist, etwa weil außer der Server-Anwendung keine fremde Software läuft und andere Sicherheitssysteme wie Firewalls greifen." - c't 3/2018

"Der Chiphersteller hat nun in einem Statement erklärt, dass man Nutzern, Herstellern und Anbietern von Cloud-Diensten vorerst nicht empfiehlt, die Patches auf bestimmten Plattformen bereitzustellen. Diese könnten nämlich zu häufigeren Reboots führen, teilte der Executive Vice President des Unternehmens mit." - windowsarea.deObwohl die Hersteller allesamt mehr als ein halbes Jahr Zeit hatten, sind alle Patches fehlerhaft und nach einem großen Ausrollen von Maßnahmen rudern alle nun stückweise zurück.

Kann SecuLution Application Whitelisting vor der Ausnutzung dieser Sicherheitslücken schützen?

Die durch SecuLution geleistete Sicherheit, ist nach wie vor dieselbe. Denn die Ausnutzung der Sicherheitslücken Meltdown und Spectre benötigt zusätzliche Software, welche auf dem angegriffenen Rechner ausgeführt werden muss. Diese Schadsoftware ist SecuLution nicht bekannt und wird dadurch von SecuLution an der Ausführung gehindert.Wir haben die Details hierzu auf einer extra Webseite für Sie zusammen getragen. Application Whitelisting beweist hier wieder einmal, dass selbst ohne irgendwelche Maßnahmen zu treffen, die gebotene Sicherheit im Standard Betrieb gewährleistet bleibt.

Klassische Antivirus Lösungen sind zunehmend in der Kritik und neue Meldungen über erfolgreiche Angriffe auch auf namhafte Unternehmen wie...

Pressemitteilung 14.11.2017

100% der Hersteller dieser Lösungen haben bereits nach den ersten Angriffswellen durch die Ransomware Locky versprochen ihre Lösungen so weiter zu entwickeln, dass diese vor erneuten Angriffen schützen werden. Das die Hersteller diese Versprechen nicht einhalten konnten, ist seitdem regelmäßig in den Nachrichten zu verfolgen.

AKTION #BYOM – Bring Your Own Malware

SecuLution startet nun auf der Cloud Security Expo ab dem 28.11.2017 in Frankfurt den Gegenbeweis, nämlich dass man sich sehr wohl effektiv schützen kann. Erfahren Sie mehr in der Pressemitteilung:

Zur Pressemitteilung

In einem unserer letzten Beitrag haben wir uns auf eine Reaktion der jüngsten Ereignisse im Mai, ausgelöst durch WannaCry, beschränkt. Fast ...

WannaCry, Petya, Staatstrojaner – was kann Application-Whitelisting dagegen tun?

Wenn Unternehmen dieser Größe sich nicht sinnvoll gegen solche Angriffe schützen können, was kann dann unsere eigene Regierung mit ihrem Staatstrojaner auf allen möglichen Geräten anstellen?

Grundsätzlich gilt hier wieder, wer auf eine moderne Endpoint Sicherheitslösung wie z.B. Application Whitelisting setzt, ist per se schon besser geschützt. Wiederholt hat sich gezeigt, dass die immer noch zu nahezu 100% eingesetzten Virenscanner in keinster Weise verhindern, dass Schadsoftware egal welcher Art, Systeme komplett infiltriert und Betriebe über Tage und Wochen handlungsunfähig macht.

Ein Artikel zum Thema Staatstrojaner vom IT-Security Experten Adrian Janotta des gleichnamigen Unternehmens Janotta & Partner führt das Whitelisten von Software ebenfalls als einzig wirkungsvollen Schutz nicht nur vor dem Staatstrojaner an. Der komplette Beitrag ist hier zu finden: https://janotta-partner.at/blog.Staatstrojanern.html

Aber nicht nur Sicherheitsexperten sind sich hier einig, zunehmend etabliert sich Whitelisting auch in kleinen und mittelständische Unternehmen (KMU) die eine solche Attacke nur schwer oder mit erheblichen Auswirkungen auf die folgenden Jahre überleben würden.

Wer mehr zum Thema Whitelisting erfahrne möchte kann sich zudem in der aktuellen Ausgabe der

Eigentlich sind wir gerade dabei unseren nächsten Messeauftritt in London vom 6. bis 8. Juni vorzubereiten. Gestern Abend am 12. Mai erre...

Ihr Computer ist geschützt! – Oder: Told you so!

Eigentlich sind wir gerade dabei unseren nächsten Messeauftritt in London vom 6. bis 8. Juni vorzubereiten. Gestern Abend am 12. Mai erreichten uns jedoch erste Berichte aus England, es seien einige Krankenhäuser wegen eines Ransomware-Befalls nicht mehr in der Lage den Betrieb aufrecht zu erhalten. Soweit heutzutage nichts ungewöhnliches. Leider.

Am Morgen des 13.Mai jedoch sahen die Meldungen schon ganz anders aus. Nicht nur England und Krankenhäuser dort sind betroffen. Ganze Großkonzerne wie die Deutsche Bahn sind befallen und zwar von ein und derselben Ransomware mit dem passenden Namen #WannaCry (Abwandlungen wie #WanaCrypt0r und #wannacryptor bezeichnen ebenfalls diese Malware).

Warum ist das so fragen sich Reisende, Patienten und Arbeitnehmer? Hat nicht die Ransomwarewelle 2016 die Unternehmen und Betreiber öffentlicher und kritischer IT Infrastrukturen zu einem Umdenken bewogen und es werden Maßnahmen ergriffen die ein erneutes Szenario dieser Größenordnung verhindern?

Die Antwort ist schlicht und ergreifend: Nein.

Warum ist das so? Vor allem liegt es daran, dass immer noch der Satz gilt: Geld regiert die Welt. Sicherheit kostet Geld und verdient, auf den ersten Blick, kein Geld. Also wird nicht, oder nur halbherzig "etwas getan" damit alle sich wieder dem zuwenden können was wirklich zählt. Geld verdienen. Es wird uns schon nicht treffen.

Das ist sehr verallgemeinert, zugegeben. Allerdings ist das unserer Meinung nach der Kern des Problems. Nicht Antiviren-Software Hersteller sind Schuld weil sie es nicht schaffen, einem Prinzip das so alt ist wie der Computer selbst, die Erkennung von unzähligen Schadsoftware Varianten beizubringen. Auch nicht das Marketing dieser Hersteller, das genau das tut was alle tun. Richtig Geld verdienen, indem Neues mit tollen Versprechen gezeigt und pompös verkauft wird.

Punchline "Ihr Computer ist geschützt"

Diese Hersteller tun das, weil alle, die gerade massenhaft Geld und Vertrauen verlieren, nur eines wollen: Sparen wo es geht.

Neue Sicherheitskonzepte oder gar etwas effektiveres als einen Virenscanner einführen? Zu teuer, zu aufwändig, brauchen wir nicht. Getreu dem Motto, "Das haben wir schon immer so gemacht." Uns wird es schon nicht treffen und wenn doch, dann wird es schon nicht so schlimm sein, ist eben ein kalkuliertes Risiko heutzutage.

Gelernt haben weder Finanzmärkte nach einer Krise, noch lernen Unternehmen heute wenn es um ihre Netzwerke und deren Sicherheit geht. Doch ist das wirklich überall so?

Wir als Hersteller einer effektiven Lösung gegen Ransomware und Co. sehen auch das Gegenteil. Das Umdenken in Unternehmen und bei Betreibern kritischer Infrastrukturen. 2016 war ein tolles Jahr für uns und unsere Kunden. Und ja, natürlich haben wir Geld verdient. Wir investieren dieses Geld und unseren neuen Erfahrungen aus immer mehr Netzwerken in eine Sicherheitslösung die sich ständig weiterentwickelt und am Puls der Zeit bleibt. Wir haben Unternehmen wirklich geholfen zu sparen, und das nicht auf Kosten Ihrer Mitarbeiter und Kunden. Es wird neben Geld was nicht für Betriebsausfälle, Datenwiederherstellung und für überarbeitete Administratoren ausgegeben wird auch Stress eingespart. Durch die real geschaffene Sicherheit und auch die damit verbundene gesteigerte Produktivität, wird sogar das getan was alle am liebsten machen. Geld verdienen!

Zugegeben, wir retten die Welt nicht. Aber wir haben 2016 bewiesen, dass Ransomware gegen SecuLution keine Chance hatte und es 2017 auch nicht haben wird. Dafür tun wir alles.

Folge SecuLution

Immer Informiert über Events, Aktionen und Produktverbesserungen: