https://www.spiegel.de/netzwelt/netzpolitik/gehackt-an-weihnachten-bsi-warnt-vor-besonderer-gefahr-an-den-feiertagen-a-a35eb9ba-f2af-48a5-90...

Die Hacker, die im September 30 Server der Universitätsklinik Düsseldorf lahmlegten, konnten sich bereits Anfang des Jahres unbemerkt eine...

Ein vermeidbarer Super-GAU

Die Hacker, die im September 30 Server der Universitätsklinik Düsseldorf lahmlegten, konnten sich bereits Anfang des Jahres unbemerkt eine Sicherheitslücke zunutze machen. Für die Klinik, deren IT Stand heute weiterhin nicht voll einsatzfähig ist, ein Desaster. Dabei hätte die Katastrophe mit der richtigen Security-Lösung verhindert werden können.

Schwachstelle blitzschnell ausgenutzt

Vor der Application Whitelist hätte DoppelPaymer kapituliert

Hätte das Desaster verhindert werden können? Die Antwort lautet grundsätzlich: Ja! Die entscheidende Frage ist: womit? Hier mögen dem Windows-Nutzer zunächst die ATP-Abwehrmechanismen von Microsoft in den Sinn kommen. Man mag sich gerne den entsprechenden Blogeintrag zu Gemüte führen und hoffen, dass einem danach nicht der Kopf raucht. Bedeutend einfacher - und mit Garantie - hätte SecuLution Application Whitelisting geschützt. Das Whitelisting-Prinzip bietet weder Ransomware wie DoppelPaymer noch anderen Schadprogrammen auch nur die geringste Chance, sich ins IT-System zu manövrieren. Es ist fatal genug, dass der Angriff in Düsseldorf überhaupt passieren konnte. Die Pflicht aller IT-Sicherheitsspezialisten in Bereichen Kritischer Infrastrukturen sollte jetzt darin bestehen, ihr Securitykonzept auf den Prüfstand zu stellen. Es gibt keinen Grund, nicht den bestmöglichen Schutz vor Schadsoftware einzusetzen. Und der ist unstrittig Application Whitelisting.

Hände waschen, Abstand halten, Maske tragen – seit nunmehr einem halben Jahr sind das die Regeln, die unseren Alltag während der globalen Pa...

SecuLution und Corona: Safety first!

Hände waschen, Abstand halten, Maske tragen – seit nunmehr einem halben Jahr sind das die Regeln, die unseren Alltag während der globalen Pandemie bestimmen. Und was bei seculution schon immer in Bezug auf Application Whitelisting galt, hat nun auch im Arbeitsalltag höchste Priorität: Sicherheit geht vor!

Homeoffice ist nach wie vor das Mittel der Wahl für die meisten seculutionisten, sodass sich immer nur wenige Mitarbeiter*innen gleichzeitig im Werler Firmensitz aufhalten und der gebotene Abstand jederzeit eingehalten wird.

Regelmäßiges Lüften aller Büroräume zur Vermeidung von Aerosolbildung gehört ebenso zum Hygienekonzept wie das Bereitstellen von Desinfektionsmitteln. Kundenpräsentationen, Meetings, Vorstellungsgespräche – alles, wo sich zuvor Menschen die Hände schüttelten und gemeinsame Luft atmeten, findet jetzt fast ausschließlich virtuell statt.

Es werden also strikte Vorkehrungen getroffen, die Verbreitung des Virus‘ zu unterbinden. Noch sicherer in puncto Virenabwehr ist dann wohl nur seculution Application Whitelisting – mit schriftlicher Garantie kann nämlich bislang keine Corona-Maßnahme (und nebenbei auch kein Virenscanner) aufwarten!

Am 12.11.2018 titelte heise.de noch im Artikel zu einer neuen Trojanerwelle mit "Antiviren-Software schützt kaum" ( zum Artikel...

Antiviren-Software schützt kaum - Heise Security News

Am 12.11.2018 titelte heise.de noch im Artikel zu einer neuen Trojanerwelle mit "Antiviren-Software schützt kaum" (zum Artikel), in der selben Woche muss sich das Klinikum Fürstenfeldbruck eine Schadsoftware aus der besagten Familie eingefangen haben. Auch hier berichtet heise.de heute: Fürstenfeldbruck - Malware legt Klinikums-IT komplett lahm

Seit einer Woche wird in Fürstenfeldbruck nun schon auf Hochtouren gearbeitet, um die Schäden zu beheben. langsam läuft der Betrieb wieder an, Notfälle können wieder in die Klinik gebracht werden. Immer wieder erreichen Fälle wie dieser die News. Immer wieder raten Experten zur Absicherung von Endpoints mit modernen Antivirenprodukten. Doch was sind moderne Antivirenprodukte?

Next Generation

Die breite Masse der IT-Verantwortlichen wird diesen Begriff kennen und sogar eines oder mehrere der so benannten Produkte zum Arsenal seiner Maßnahmen gegen Infektionen wie in der aktuellen Schadsoftwarewelle zählen. Künstliche Intelligenz, Machine Learning, Algorithmen aus der aktuellsten Forschung zu neuronalen Netzen sollen hier den Kampf gegen die Bedrohung wirkungsvoll aufnehmen.Unterm Strich sind diese Lösungen jedoch immer nur so gut wie die Erkenntnisse, die hinter den Techniken stehen. Ist ein Verhaltensmuster oder eine Schadsoftware nicht als solche bekannt und verhält sich nicht gemäß der Vorgaben der Lösungen die als Next Generation beworben werden, passieren nach wie vor verhängnisvolle Fälle von Malware Infektionen die ganze Netzwerke komplett lahmlegen. Für Tage oder sogar Wochen.

Viele Firmen haben aus Ihren Erfahrungen oder den Meldungen der vergangenen Jahre gelernt und setzen bereits auf alternative Maßnahmen wie Application Whitelisting. All zu oft laufen die Ratschläge oder Empfehlungen der Verantwortlichen IT Mitarbeiter aber ins Leere. Budgetplanungen, Gleichgültigkeit oder Unwissenheit bei der Geschäftsführung sind hier häufig die Ursache. Viele Ratschläge der betriebseigenen Experten werden mit einer ablehnenden Haltung abgeschmettert oder auf die lange Bank geschoben. Getreu dem Motto: Wird schon nichts passieren.

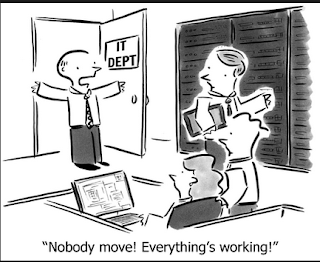

Enge Budgets, taube Vorgesetzte, machtlose Fachleute

Buzzwords alleine sind noch keine effektive Absicherung von Endpoints und Netzwerken. Und doch erweisen sich die werbewirksamen Begriffe als probates Mittel, um über offensichtliche Schwächen der immer noch weit verbreiteten, auf Blacklisting basierenden Produkte, hinweg zu reden.IT-Fachkräfte wissen prinzipiell um diese Schwächen, jedoch stoßen sie häufig auf ablehnende Haltungen in Bezug auf die Einführung neuer Sicherheitsmaßnahmen oder bei der Ablösung bestehender Lösungen. Zusätzlich merken außerhalb der IT-Abteilung kaum Mitarbeiter und Vorgesetzte was in modernen Netzwerken täglich an Wartungsaufwand entsteht. Nur auf Grund von kleineren aber erfolgreichen Angriffen werden IT Mitarbeiter oft stundenlang von ihrer Arbeit abgehalten. Man könnte sagen, die IT-Verantwortlichen arbeiten mit den zu Verfügung stehenden Mitteln zu gut, um Schwächen sichtbar zu machen. Das die Verantwortlichen aber nicht selten am Rande des Möglichen agieren bleibt dabei verborgen. Denn wer macht seinen Job schon gerne schlecht und zeigt so sein Unvermögen im Umgang mit fachbezogenen Aufgabenstellungen und Problemen?

Keine Besserung in Sicht?

Seit Jahren kann man in der Presse lesen, dass auch namhafte Unternehmen sich immer wieder der Übermacht von Angreifern ergeben müssen. Hier haben aber nicht unbedingt die Verantwortlichen in der IT versagt, sondern die eingesetzten Lösungen die auf Grund der oben angeführten Gründe oftmals noch eingesetzt werden. Die Mentalität "Never change a running system" und der Glaube auf etablierte Lösungen zu setzen reiche aus, hat in der Vergangenheit bereits bewiesen nicht immer die beste Wahl zu sein. Vielmehr ist der ständige Wandel und der Einsatz neuer und auch einfacher Methoden oft der Schlüssel zum Erfolgreichen Kampf gegen neue Bedrohungen.Denn das Einzige was sich derzeit stetig wirklich entwickelt sind die Bedrohungen. Agiert man aber immer nur defensiv und verschafft sich nicht genügend Gehör ist man unweigerlich zum Scheitern verurteilt. Was nicht sein muss. Es gibt unterschiedliche Ansätze PCs und Netzwerke heute effektiv zu schützen, Virenscanner gehören einfach nicht mehr dazu. Eine Erkenntnis die (leider) oft zu spät kommt.

Recherchieren, testen, Erfahrungen sammeln

Auch wenn es im Alltag schwer fällt, Projekte abgeschlossen und Wartungsarbeiten durchgeführt werden müssen, wenn es um das Thema Sicherheit geht sollten Verantwortliche sich die Zeit nehmen den Markt nach Alternativen zu durchsuchen. Authentische Erfahrungsberichte zu Produkten lesen und auch den Kontakt zu den Herstellern suchen sind probate Mittel sich durch die Möglichen Lösungen zu wühlen. Viele Hersteller, darunter natürlich auch seculution, bieten kostenlose Teststellungen an. Support und persönliche Begleitung bei der Einrichtung, Inbetriebnahme und täglichen Arbeit stehen dabei fast ausnahmslos zur Verfügung.Oft ist bereits ein kurzer Test der Ausschlag für eine Entscheidung zur Veränderung, denn Lösungen wie Application Whitelisting sind nicht nur vom Funktionsprinzip einfach und überschaubar, auch im Alltag sind diese Lösungen sehr schnell integriert und konzeptbedingt effektiver als ihre etablierten Vorgänger.

Ein sehr schöner und lesenswerter Anstoß für alle ist dieser Artikel (englisch): The Six Dumbest Ideas in Computer Security

it-sa-Premiere: SecuLution präsentiert ersten Virenschutz mit Garantie! Verbesserte Endpoint-Security- und Antivirus-Software vereinfac...

Pressemitteilung 24.09.2018

it-sa-Premiere: SecuLution präsentiert ersten Virenschutz mit Garantie!

Verbesserte Endpoint-Security- und Antivirus-Software vereinfacht Arbeit des Administrators in Sachen IT-Sicherheit

Werl/Nürnberg, 24. September 2018 – Mehr und besseren Schutz vor Viren – dies versprechen auf der it-sa nicht wenige Anbieter. Einen Schritt weiter geht SecuLution: Mit der neuen Version seiner gleichnamigen Application-Whitelisting-Lösung gibt der deutsche Softwarehersteller erstmals eine Garantie für wirksamen Virenschutz. In der Kurzversion: Wenn auf einem mit SecuLution abgesicherten System trotzdem eine Schadsoftware ausgeführt wird, die nicht in der Whitelist steht, erhält der Kunde das Recht, innerhalb von acht Wochen alle laufenden Lizenz-, Service- und Supportverträge mit sofortiger Wirkung zu beenden – und erhält die in Verbindung damit geleisteten Zahlungen der vergangenen zwölf Monate zurück.

Zur Pressemitteilung

Update zu diesem Artikel Microsoft, Linux, Google und Apple begannen mit dem Ausrollen von Patches, die Designfehler in Prozessorchips ...

Was Sie über Meltdown und Spectre wissen sollten

Update zu diesem Artikel

Microsoft, Linux, Google und Apple begannen mit dem Ausrollen von Patches, die Designfehler in Prozessorchips adressieren, die von Sicherheitsforschern als "Meltdown" und "Spectre" benannt wurden. Dieser Beitragt fasst zusammen was Sie über diese Fehler wissen müssen:

Was sind Meltdown und Spectre?

Meltdown, als CVE-2017-5754 bezeichnet, kann es Hackern ermöglichen, privilegierten Zugriff auf Teile des Arbeitsspeichers eines Computers zu erhalten, die von einer Anwendung/einem Programm und dem Betriebssystem verwendet werden. Die Meltdown Lücke betrifft Intel-Prozessoren.Spectre, bezeichnet als CVE-2017-5753 und CVE-2017-5715, kann es Angreifern ermöglichen, Informationen zu stehlen, die in den Kernel/Cache Dateien oder Daten, die im Speicher laufender Programme gespeichert sind (Passwörter, Login-Keys, etc.). Spectre wirkt sich mutmaßlich auf Prozessoren von Intel, AMD und ARM aus.

Moderne Prozessoren sind so konzipiert, dass sie zukünftige Rechenoperation durch "spekulative Ausführung" vorbereiten. Die Prozessoren werden so leistungsfähiger, da sie die erwarteten Funktionen "spekulieren" können, und indem diese Spekulationen im Voraus in eine Warteschlange gestellt werden, können sie Daten effizienter verarbeiten und Anwendungen/Software schneller ausführen. Diese Technik erlaubt jedoch den Zugriff auf normalerweise isolierte Daten, so dass ein Angreifer möglicherweise einen Exploit senden kann, der auf die Daten zugreifen kann.

Was sind die Auswirkungen?

Intel-Prozessoren, die seit 1995 gebaut wurden, sind Berichten zufolge von Meltdown betroffen, während Spectre Geräte betrifft, die auf Intel, AMD und ARM-Prozessoren laufen. Meltdown hängt mit der Art und Weise zusammen, wie Privilegien verwendet werden. Spectre hingegen ermöglicht Zugriff auf sensible Daten die im Speicher der laufenden Anwendung abgelegt sind.Die potenziellen Auswirkungen sind weitreichend: Desktops, Laptops und Smartphones, die auf anfälligen Prozessoren laufen, können unbefugtem Zugriff und Datendiebstahl ausgesetzt sein. Cloud-Computing, virtuelle Umgebungen, Mehrbenutzer-Server - auch in Rechenzentren und Unternehmensumgebungen - die diese Prozessoren ausführen, sind betroffen.

Zusätzlich zu erwähnen ist, dass die Patches, die für Windows- und Linux-Betriebssysteme veröffentlicht wurden, die Systemleistung je nach Auslastung um 5 bis 30 Prozent reduzieren können.

Googles Project Zero verfügt über Proof-of-Concept Exploits, die gegen bestimmte Software arbeiten. Glücklicherweise berichteten Intel und Google, dass sie bisher noch keine Angriffe gesehen haben, die diese Schwachstellen aktiv ausnutzen.

Beheben die Patches Meltdown und Spectre?

Microsoft hat vor dem monatlichen Patch-Zyklus ein Sicherheits-Bulletin herausgegeben, um die Schwachstellen in Windows 10 zu beheben. Updates/Fixes für Windows 7 und 8 wurden am Patchday im Januar. Microsoft hat auch Empfehlungen und Best Practices für Clients und Server herausgegeben.Google hat Abhilfemaßnahmen für die betroffene Infrastruktur und Produkte (YouTube, Google Ads, Chrome, etc.) veröffentlicht. Außerdem wurde ein Security Patch Level (SPL) für Android veröffentlicht, der Updates abdeckt, die Angriffe, die Meltdown und Spectre ausnutzen könnten, weiter einschränken können. Ein separates Sicherheitsupdate für Android wurde ebenfalls am 5. Januar veröffentlicht. Man muss allerdings beachten, dass das Patchen auf Android aufgesplittet ist, so dass Benutzer ihre OEMs über die Verfügbarkeit informieren müssen. Nexus- und Pixel-Geräte können das Update automatisch herunterladen.

Berichten zufolge wurde Apples MacOS in der Version 10.13.2 gepatcht, Sicherheitsupdates für 10.12.6 sind gefolgt.64-Bit-ARM-Kernel sind ebenfalls aktualisiert worden. VMWare hat eine eigene Stellungnahme herausgegeben. Mozilla, dessen Team bestätigt hat, dass Browser basierte Angriffe möglich sein könnten, hat die Schwachstellen mit Firefox 57 behoben. Google kündigte an mit der Version 64 von Chrome einen Fix bereit zu stellen.

Was bedeutet das alles für die Sicherheit von SecuLution?

Die Sicherheit welche SecuLution bietet, ist nach wie vor die selbe. Denn egal ob ein Patch vor der Ausnutzung einer Sicherheitslücke schützt oder nicht – diesen beweis sind alle Maßnahmen nämlich noch schuldig – die Ausnutzung der Sicherheitslücken Meltdown und Spectre benötigt eine Software, welche SecuLution nicht bekannt ist. Alleine diese Tatsache schützt.Bild: allcore.ca Unternehmen in Deutschland verlieren zunehmend die Übersicht in einem Bereich in dem sie traditionell schon nich...

IT-Sicherheit ist kein Full-Service Paket

Bild: allcore.ca |

Unternehmen in Deutschland verlieren zunehmend die Übersicht in einem Bereich in dem sie traditionell schon nicht gut aufgestellt sind. Die Rede ist von IT-Sicherheit. Aber was ist überhaupt IT-Sicherheit im Jahr 2017?

Es gibt nicht die eine IT-Sicherheit. Bereits seit Jahren ist IT-Sicherheit in Unternehmen ein Bereich der Expertenwissen erfordert. Kleinere Unternehmen leisten sich jedoch aus wirtschaftlichen Gründen "Allrounder", so schwer kann das doch nicht sein. Dieses Denken ist allerdings so überholt wie das Funktionsprinzip des Virenscanners. Viele IT-Verantwortliche wissen um diesen Mangel und kämpfen täglich für mehr und besser spezialisiertes Personal in ihrer Abteilung, jedoch kapitulieren viele in diesem aussichtslosen Kampf da sie kein Gehör finden.

Unternehmen suchen immer noch Full-Service

Full-Service hört sich nach einem genialen Modell an, gerade was die Kosten-Nutzen Seite angeht. Von der Werbeagentur bis hin zum Angestellten. Wer viele Kompetenzen in Personalunion vereint, der kann dem Unternehmen nur nutzen. Rein rechnerisch mag das bis zu einem gewissen Punkt auch gelten.

Schaut man sich die durchschnittliche EDV eines deutschen Mittelständlers an, stellt man oft genug fest, dass absolut solide und sinnvolle Arbeit geleistet wird. Die Abteilungen sind durch die oft traditionell bescheidenen Personalschlüssel und knappen Budgets so hocheffektiv, dass niemandem auffällt das es ein Problem gibt. Es funktioniert schließlich alles.

Alles heißt zum Beispiel die Administration und Anlage von Benutzerkonten, Verteilung, Wartung und Support von Fachanwendungen, Konfiguration von Routern damit das geliebte Internet auch sicher funktioniert, bis hin zur Betreuung der Hardware, denn die muss einwandfrei laufen. Das alles funktioniert tadellos.

|

| andertoons.com |

Full-Service gleich IT-Sicherheit?

Das alles ist aber nicht IT-Sicherheit, das ist wie Luft zum atmen oder Füße zum laufen. Auch wenn ich mich wiederhole, das eben Beschriebene lastet EDV-Abteilungen – die oft aus maximal 4 Mitarbeitern bestehen (und das ist viel) – bis an ihre Grenzen aus.

Und was ist jetzt mit der IT-Sicherheit? Die meisten IT-Kräfte kennen Grundlagen wie die Verschlüsselung von Kommunikation, Rechteverwaltung und wissen, dass IT-Sicherheit mehr ist als Passwörter zu vergeben. Tiefgreifendes Wissen ist aber etwas anderes.

Der geneigte Leser versteht: das ist das Problem.

Viele Mitarbeiter der EDV-Abteilung, sind keine Experten in IT-Sicherheit. Das war in der Zeit der Ausbildung der meisten Mitarbeiter auch überhaupt nicht notwendig. Digitalisierung hieß eben eine funktionierende IT-Infrastruktur zum Laufen zu bringen und diese am Laufen zu halten. Die Sicherung der Systeme kam immer Stück für Stück hinzu und auf einmal sind Experten gefragt, die funktionierende Konzepte entwickeln und umsetzen sollten. Diese Aufgabe wird nach wie vor erfüllt, jedoch benötigt es ein wenig mehr um ein Netzwerk abzusichern. Eine gute Infrastruktur ist da nur die Grundlage. Das Konzept sollte immer davon ausgehen, dass etwas schief gehen könnte was nicht durch Fehler in der Administration verursacht wurde, sondern durch die Aktionen von Dritten. Netzwerke sollten also von Anfang an mit dem Fokus auf Sicherheit entworfen und aufgebaut werden. Die Realität zeigt aber, dass in gewachsenen Strukturen umgebaut und optimiert werden muss. Denn es muss ja immer möglich sein für alle Mitarbeiter und Prozesse produktiv zu arbeiten. Die berühmte Tabula Rasa auf der ein komplett neues Netz entworfen und konzipiert werden kann ist daher die Ausnahme.

Wer macht denn nun was?

Was macht die IT-Abteilung den nun? “Die machen eben die IT.” Wofür genau die Mitarbeiter dieser Abteilung zuständig sind weiß aber niemand genau. Bestenfalls wäre die Antwort dann so etwas wie „Die sind eben dafür zuständig, dass unsere PCs, Server und alles was da dran hängt funktioniert und dass alle vernünftig arbeiten können“.

Den Betrieb aufrecht erhalten und auch mal etwas hinzuzufügen oder altes zu ersetzen, das macht die IT-Abteilung. Genau das war auch zu Beginn der Digitalisierung die Aufgabe. Wöchentlich neue Schadsoftware, von der keiner weiß was sie als nächstes tut gab es damals nicht. Inzwischen ist das aber die Realität und es ist auch mehr als klar, dass es diese Schadsoftware die EDV betrifft. Und wer ist dafür zuständig? Die IT-Abteilung.

Wenn diese IT-Abteilung jedoch in der Vergangenheit darum kämpfte dem Bereich der IT-Sicherheit mehr Raum zu geben war das Ergebnis oft ernüchternd. Lehrgänge, Schulungen und die ein oder andere Neuanschaffung im Bereich Firewall oder Antivirus Software. Als als eigenständige Disziplin kann man das wohl kaum angesichts der aktuellen Bedrohungslage bezeichnen. Bestenfalls sind die Mitarbeiter der IT nur noch mehr ausgelastet bzw. belastet. Da es lediglich mehr Arbeit für immer noch die selben Personen gibt. Nur allzu oft folgten daraus spektakuläre Sicherheitsvorfälle die so niemand antizipieren konnte, schlicht und ergreifend weil die Personalkompetenz fehlte.

Jeder sollte heute verstehen, dass es Verluste bedeutet, wenn durch Schadsoftware oder ausgefallene Hardware keine Rechnungen verschickt oder Produkte hergestellt werden können. Betriebswissen oder Geschäftsgeheimnisse sind aber bereits eine Indirektionsstufe höher angesiedelt. Wer will denn unser Firmenwissen schon haben. Die “Das haben wir aber schon immer so gemacht” Mentalität ist immer noch allgegenwärtig – auch in der IT.

Zusammen sind wir stärker

Das Problem: Sicherheit braucht Zeit und eine Mitarbeiterschaft, die auch unbequeme Maßnahmen mitträgt. Wenn die IT-Abteilung an der Belastungsgrenze ist, wird zuerst das nach hinten gestellt was am meisten Zeit beansprucht und gleichzeitig am wenigsten kritisch für die Aufrechterhaltung des Betriebes ist. Sicherheitsmaßnahmen also. Administratoren können oft schon dann kein Gehör mehr finden, wenn entweder Angestellte oder gar der Geschäftsführer sich durch beschriebene Maßnahmen zur Steigerung der Unternehmenssicherheit behindert oder eingeschränkt fühlen.

Neben den beschriebenen Aufgaben wachsen die Anforderungen an die Sicherheit aber beständig. Sicherheit ist aber spätestens seit Locky kein Nebenschauplatz in der IT. Man kann das Thema Sicherheit nicht nebenbei im Full-Service betreuen. Experten wie der Netzwerkadministrator es für alle Komponenten und Fragen der Betriebskontinuität ist müssen her. Die werden aber nicht eingestellt, weil aus Sicht der Geschäftsführung IT-Sicherheit eben auch einfach von der IT-Abteilung mitgemacht werden kann.

Geschäftsführer haben also die Möglichkeit Experten einzustellen, eigene Mitarbeiter durch entsprechende Ausbildung zu Experten zu machen und gleichzeitig von ihren bisherigen Aufgaben zu befreien oder den Sicherheitsexperten als Dienstleistung von Extern einzukaufen. Gerade die letzte Option kann für kleine Betriebe sinnvoll sein, die schlicht und ergreifend keine Mittel für eine eigene Stelle des Sicherheits-Experten haben.

Wenn die Geschäftsführung bei diesen Maßnahmen mit an Bord ist, wird es auch der IT-Abteilung leichter fallen entsprechende Maßnahmen zu ergreifen und auch gegen Widerstand aus der Mitarbeiterschaft durchzusetzen.

Was folgt daraus?

IT-Sicherheit soll unter keinen Umständen vernachlässigt werden. Die meisten Unternehmen haben jedoch auf Grund Ihrer eigentlichen Geschäftsfelder ihre Kernkompetenz naturgemäß nicht im Bereich IT-Sicherheit. Einfach zu bedienende und effektivere Lösungen können das bereits vorhandene Personal erheblich entlasten, aber auch externe Dienstleister die speziell mit der Betreuung der IT-Sicherheit beauftragt werden, können hier bereits helfen die Sicherheit zu steigern. Denn in Zukunft werden die Anforderungen an die IT und damit auch an die IT-Sicherheit nicht weniger werden, eher im Gegenteil.

Statt Full-Service sollten also auch zunehmend Spezialisten und moderne Sicherungslösungen in den Blick der Betriebe und Dienstleister rücken wenn es um Personalentscheidungen geht. Die Belastung des Budgets kann heute also kein Grund mehr dafür sein, kein tragfähiges IT-Sicherheitskonzept mit den entsprechenden Mitarbeitern vorweisen zu können. Vielmehr sollten mögliche Folgekosten von Sicherheitsrelevanten Vorfällen die treibende Kraft für die Entscheidung sein, Expertenwissen und moderne Schutzmechanismen im Unternehmen zu integrieren.

Folge SecuLution

Immer Informiert über Events, Aktionen und Produktverbesserungen: